AWSセキュリティ【Amazon GuardDuty】:マネージド型脅威検出サービス

AWSドキュメントによると「GuardDuty 」は以下のように説明されています。

■■■■AWSドキュメント START「GuardDuty 」■■■

- インテリジェントな脅威検出サービスで、お使いのAWSアカウントとワークロード、および AmazonS3 に保存されたデータを、継続的にモニターし、保護できるようにします。

- GuardDuty は、AWS CloudTrail Management Events、AWS CloudTrail S3 Data Events、AmazonVPCフローログ、DNSログから、AWS アカウント全体で数十億件のイベントを分析します。

- アカウントの侵害、インスタンスの侵害、悪意のある偵察に関連する可能性のあるアクティビティ、およびバケットの侵害を特定します。

異常な APIコール、既知の悪質なIP アドレスへの不審なアウトバウンド通信、または DNSクエリを転送メカニズムとして使用する可能性のあるデータの窃盗を検出します。 - 悪意のあるIPやドメインのリストなどの脅威インテリジェンスによって強化された機械学習を使用して、より正確な検出結果を提供します。

- 正確なアカウントレベルの脅威検出GuardDuty では、通常とは異なる時間帯や地理的位置からのAWS リソースへのアクセスなど、アカウントの侵害の兆候を検出できます。

プログラムによる AWS アカウントの場合、GuardDuty は、CloudTrail のログ記録を無効にしたり、悪意のあるIP アドレスからデータベースのスナップショットを取ったりしてアカウントのアクティビティを隠すといった、異常な API コールをチェックします。 - クラウド用に開発および最適化したビルトインの脅威検出■偵察■異常なAPIアクティビティ、VPC内のポートスキャン、障害が発生したログインリクエストの異常なパターン、既知の不正なIP からブロックされていないポートのプローブなど■インスタンスの侵害■暗号通貨マイニング、バックドアコマンドとコントロール (C&C)アクティビティ、ドメイン生成アルゴリズム (DGA)を使用したマルウェア、サービスアクティビティのアウトバウンド拒否、異常に多いネットワークトラフィック、異常なネットワークプロトコル、悪意のある既知のIPとのインスタンスのアウトバウンド通信、外部IPアドレスで使用される一時的な AmazonEC2 認証情報、DNSを使用したデータの逆浸出

■アカウントの侵害■

異常な地理的位置または匿名にするプロキシからのAPIコール、AWS CloudTrail のログ記録を無効にする試み、アカウントのパスワードポリシーを弱める変更、異常なインスタンスまたはインフラストラクチャの起動、通常ではないリージョンへのインフラストラクチャのデプロイ、悪意のある既知のIPアドレスからのAPI呼び出し

■バケットの侵害■

認証情報の誤用を示す疑わしいデータアクセスパターン、リモートホストからの異常な S3 API活動、悪意のある既知のIPアドレスからの不正な S3アクセスユーザーからS3バケットのデータを取得するAPI呼び出しなどバケットにアクセスしたり、異常な場所から呼び出されたりといった履歴はありません。AWS CloudTrail S3データイベント (GetObject、ListObjects、DeleteObject など) を継続的に監視および分析して、AmazonS3バケット全体の不審な活動を検出します。

- 効率的な優先順位付けのための脅威の重大度

- 脅威の対応と修復の自動化セキュリティの検出結果に対する自動化されたセキュリティ応答をサポートするための、HTTPS API、CLIツール、および AmazonCloudWatchEvents が備わっています。

たとえば、CloudWatchEvents をイベントのソースとして使用して AWS Lambda 関数をトリガーすることで、応答ワークフローを自動化できます。

■■■AWSドキュメント END 「GuardDuty 」■■■

というようにあります。

早い話が、「AWSマネジメントコンソールで数回クリックするだけで有効にすることができ、 AWSで脅威を検出するインテリジェントで費用対効果の高いセキュリティ対策ができるよ」ということで、

基本的にはまず有効化して、攻撃状況によって、自分に関係があって、明らかに信頼できるノードのIPアドレスを「信頼されているIPリスト」に登録し、攻撃されたことが判明されたノードを「脅威リスト」に登録すれば運用上は問題ないかと思います。

■注意事項■

- AmazonGuardDuty を有効化した後、Amazon Detective で結果を確認するためには、Amazon GuardDuty の有効化後 48 時間は待つ必要がある。(実際にはその前に反映されたみたいでしたけど)

- AmazonGuardDuty では CloudWatch通知頻度がデフォルトで 6時間になっている。

Amazon Detective がこれらの更新を受診する時間を短くするために15分に変更することが推奨されている。

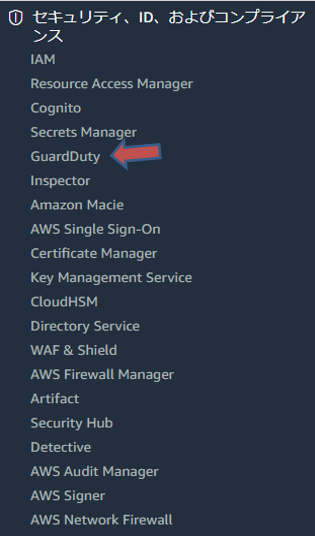

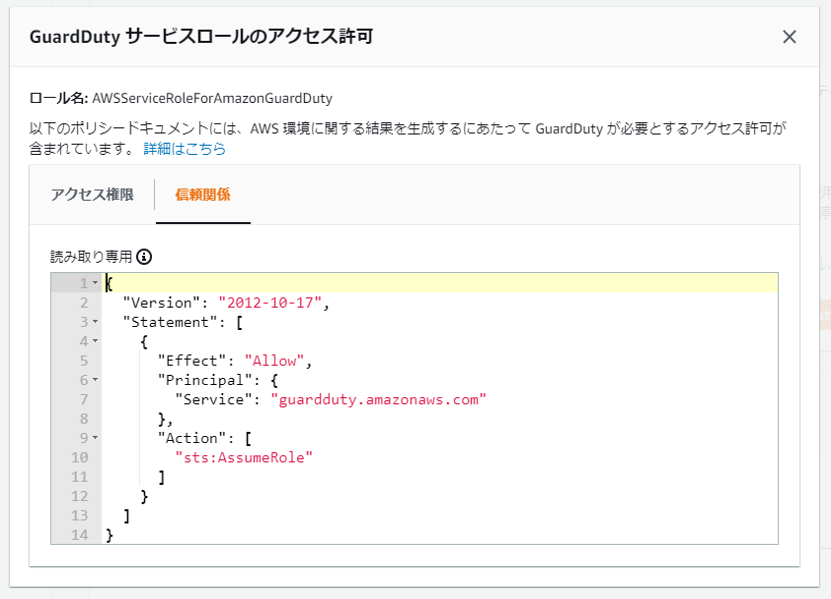

Amazon GuardDuty の有効化手順

|

|

|

|

|

(結果)

|

| 設定したばかりなので、結果表示はまだない。 |

(使用状況)

|

| 「使用状況」で、1 日あたりの合計推定コストが見積もられるが、まだ設定したばかりで0円の表示。 日々運用していけば、1日ごとにこの画面を確認して、ある程度かかる経費を推定できる。 |

(設定)

|

(リスト管理)

|

| 信頼できるノードのIPアドレスを「信頼されているIPリスト」に登録し、攻撃されたことが判明されたノードを「脅威リスト」に登録できる。 |

(S3保護)

|

(アカウント)

|

(GuardDuty の最新情報)

|

(パートナー)

|

基本的に、まず有効化して、「信頼されているIPリスト」と「脅威リスト」をメンテナンスすれば、後は特にやることはない。