Linuxディストリビューション

NethServerを、事業所LANの

インターネット接続口に設置して、

セキュリティ対策を行いましょう!

現状分析

セキュリティリスクをもたらす攻撃者も、防御する側のセキュリティベンダーもAIを使った新たな局面に入り、さらにランサムウエアに身代金を要求されるケースも他人事ではない状況となってきました。

大企業ではインフラ整備が進んできましたが、中小企業、個人においては、なかなか費用が掛けられず、コーシュマー向けのウィルス対策ソフトを購入するのみとなっています。

問題点と課題

- ウィルスソフトの情報は蓄積され、公の脆弱性データベース(一般の人が参照できる)に、その脆弱性情報を使ったセキュリティ攻撃の仕方が公開されている。

- インターネット上にセキュリティ攻撃に使えるツールが何の制限もなく、無料で使用できるように公開されており、不正アクセス事件の被疑者の年齢は14~19歳となっており、事の重大性を認識していない低年齢層が手軽に情報を得て、気楽に犯罪に手を染められる状況があると言えます。

- 上記のように、今までにない危険な状況であり、そのリスクは大企業から個人まで変わらないのだが、大企業以下では、その認識がないし、対策が進んでいません。

提案のメインポイント

- 大企業で導入されているUTM装置相当の機能を持つフリーLinuxのNethServerを使った対策を提案します。(空きPC上に構築することも考えられます)

- ウィルス感染対策の一環として、NethServerを使って、ファイルサーバを運用し、重要情報をバックアップできます。他にメールサーバ、ストレージサーバ、VPNサーバなどの機能も利用できます。

- USBメモリからのPCLinux起動して、PC上でLinuxを動かせられます。ウィルス感染してしまい、PCが使えなくなったときに、データの復旧やインターネット接続を代替することができます。

- 上記のUSBメモリによる対策と同様に、仮想ソフトからPC機能を使うことも有効と思います。

- 特に、ランサムウエア対策として、フリーソフトを使ったPCのディスクイメージ全体のバックアップ運用も有効と思います。

具体的な企画内容

- お客様事業所内の空いているコンピュータ資源を使って、LinuxディストリビューションのNethServerを使って、UTM装置を構築します。

- UTM装置を本格的にLAN環境入り口のセキュリティ重要ポイントとするには、別途パワーのあるPCマシンを購入して、UTM装置を構築することが考えられます。

- インターネットの入り口とLAN環境エリアとの境界にNethServerを置いて、LAN環境全体の面倒を一手に見るようにします。LAN内はDHCPによってIPアドレスを払い出し、これを管理します。

- (インターネット→Neth→LAN内端末)の構成も、NethServerを外して、(インターネット→LAN内端末)の構成にしても端末再起動だけでそのまま運用できます。

- 内部LAN→外部WAN間の通信について、アクセス制御を行うファイアーウォール機能を実装します。

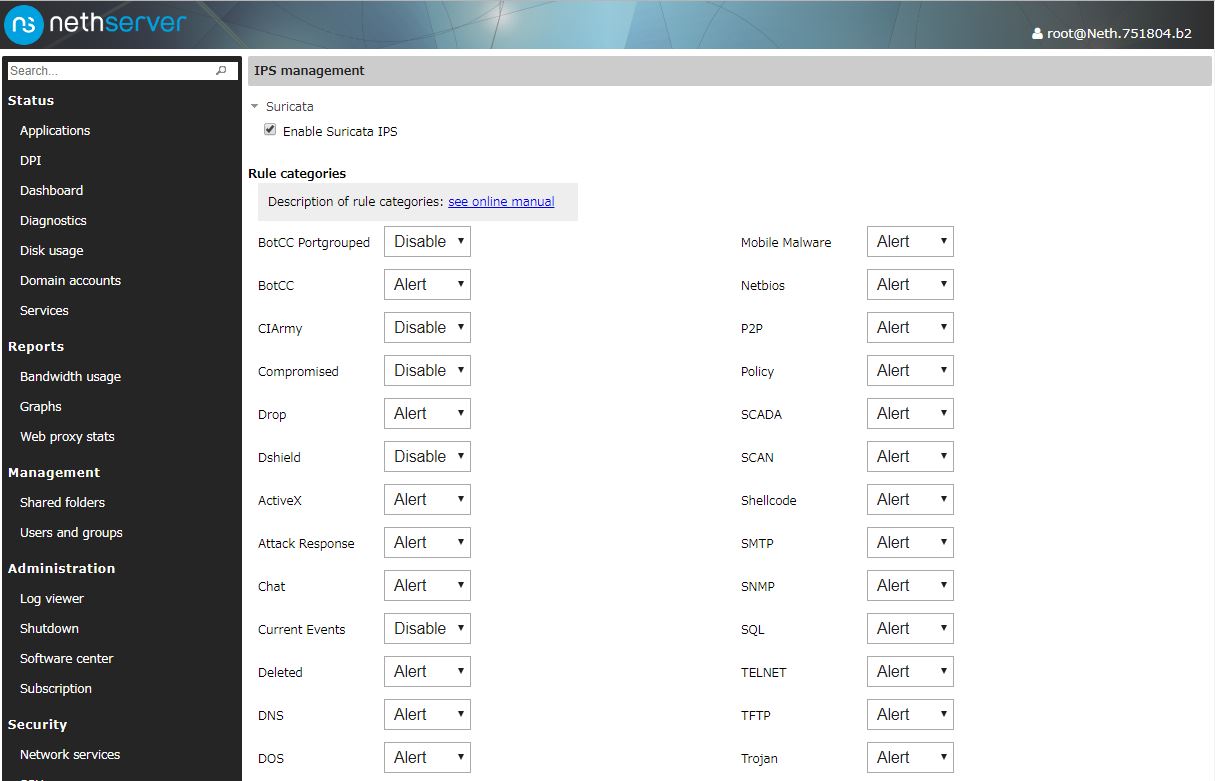

- 外部からの攻撃を認識した時点で、通信を直ちに切断するIPS機能を運転します。

- 通信パケットについて、アプリケーションレベルの内容までの深層レベルまで認識してリスクを判断するDPI(デープパケットインスペクション)機能を実装します。

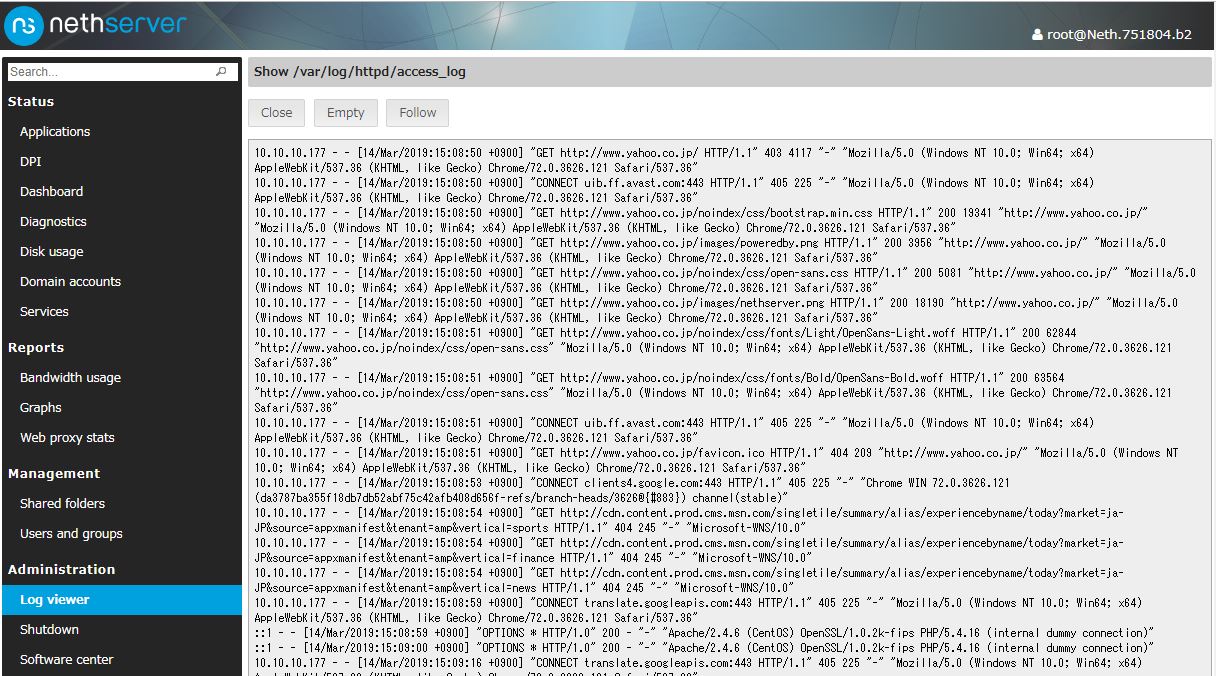

- LAN内端末のWebブラウザから、通信ログを表示確認できます。ウィルス感染などの悪環境になった場合には接続元を直ぐに確認して、ブラックリスト登録して、その接続を切断します。

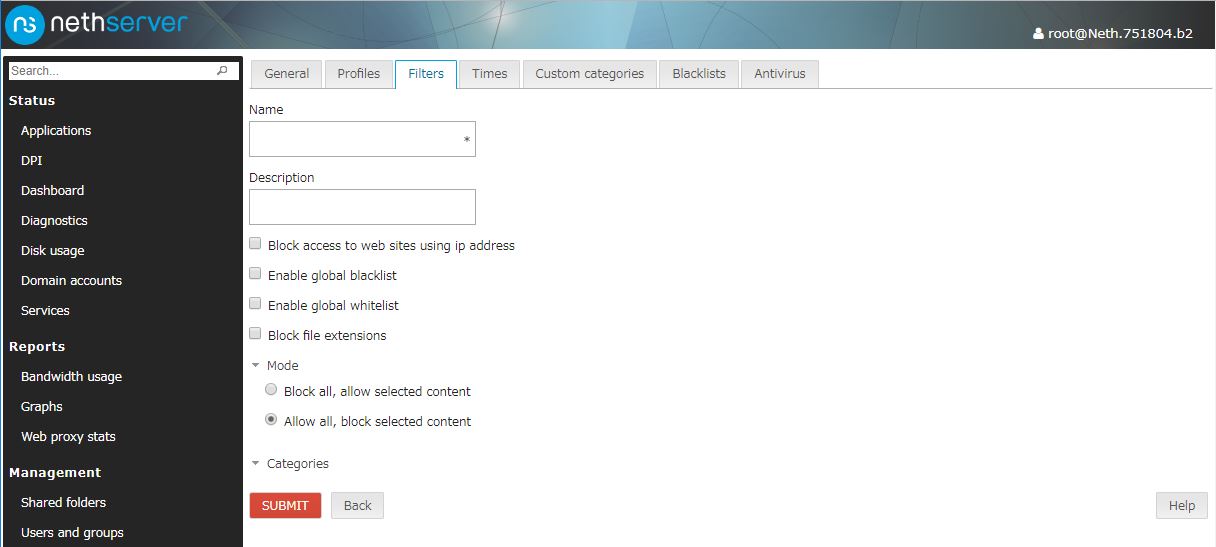

- 教育上または職務上、閲覧することが不適切なインターネット上のWebサイトをフィルタリングし、エンドユーザーに見せなくするWebフィルタリング機能を実装する。

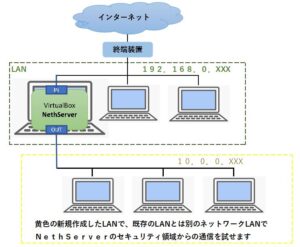

- まったくLAN構成を変更できない場合には、VirtualBox上でNethServerを動かし、追加のLANアダプタから別セグメントのLANを新規に作成して、そこから接続して動作確認することもできます。

事前のネットワーク調査について

インターネットに接続するプロバイダのサービスメニューの情報が必要です。

- LAN内で稼働するサーバの情報が必要です。

- LAN内で稼働するアプリの情報が必要です。

- LAN内で稼働するネットワーク機器の情報が必要です。

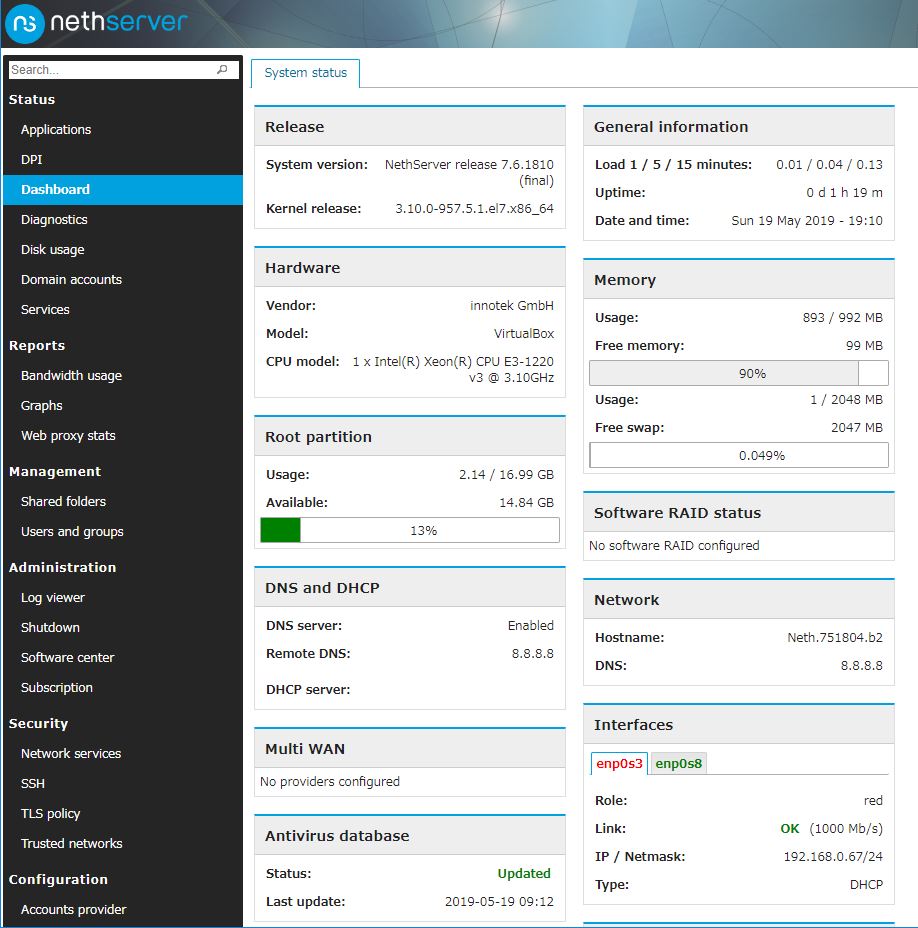

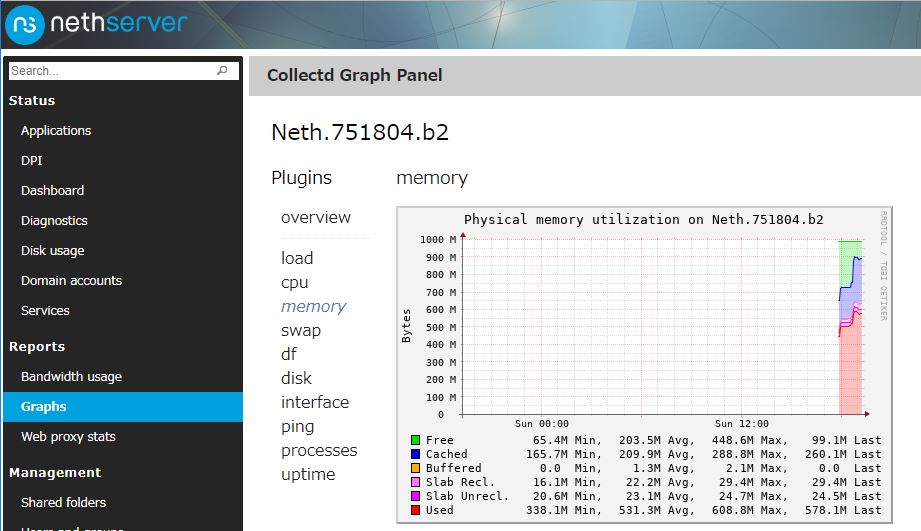

Webブラウザから「ダッシュボード」を表示して、以下を設定できます。

Webブラウザから管理画面を表示して、NethServerを管理できます。

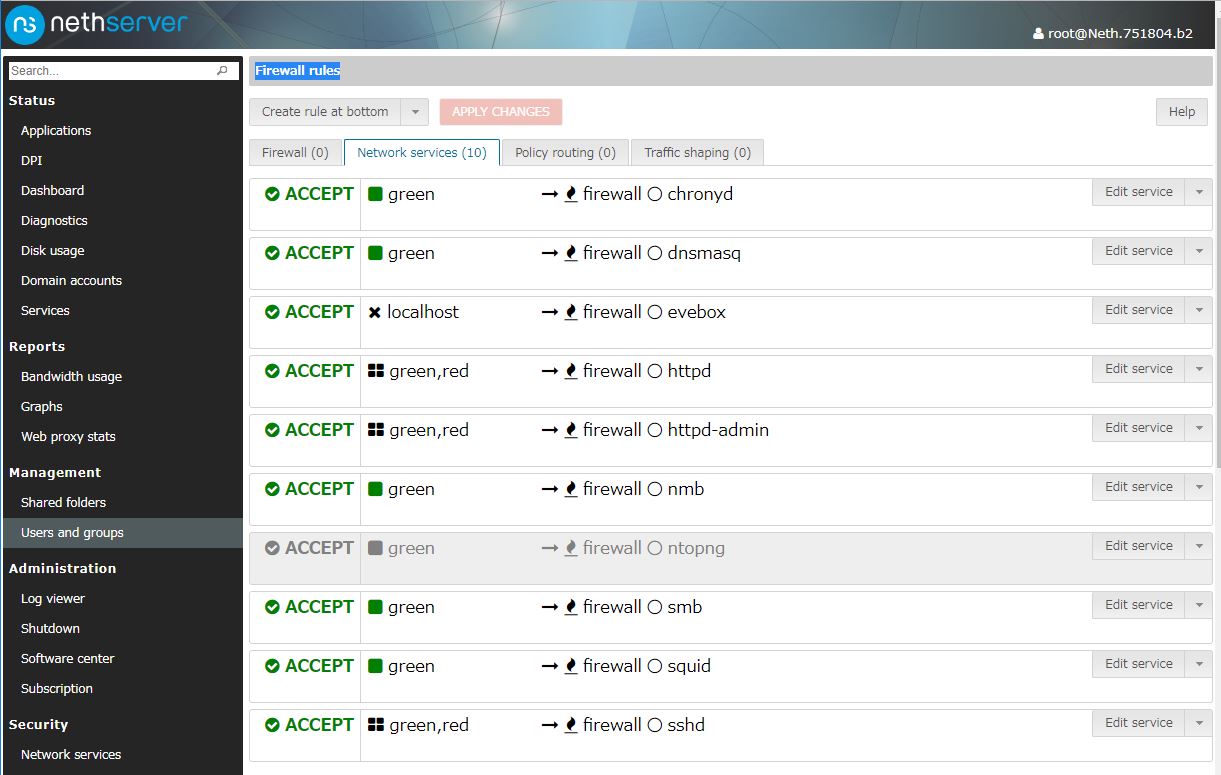

- アクセス制御([Gateway]→[Firewall rules])

インターネットから不正アクセスされないように設定できます

事業所内のウィルス感染PCから、インターネットに向けた通信をブロック - Webフィルタリング([Gateway]→[Web content filetr])

ブロックしたいコンテンツタイプやURLを設定したり、独Shella Secure Servece社のブラックリスト適用も可能。ウィルス対策ソフト「Clamav」の実行も可能です。 - IDS/IPS([Gateway]→[IPS])

オープンソフトの「Suricata」を使って、DDOS対策などができます。 - システム全体のステータス表示画面

- NethServerのリソース状況を表示します

- NethServerのログ情報を表示できます

VirtualBox上にNethSewrverのデモ環境を作成

既存ネットワーク(下記・緑破線)に影響を与えずに、NethServer(セキュリティの項で説明しているセキュリティ機器・UTM)を組み込んだ場合の運用イメージを、VirtualBox上に作ったテスト環境のネットワーク(下記・黄破線)で試してみる。

まず、既存ネットワークLAN

LANの中の1台のコンピュータ上で、VirtualBoxによるNethServerのテスト環境を作成します。

既存ネットワーク「192.168.0.XXX」と新規ネットワーク「10.0.0.XXX」とはネットワークのセグメント(範囲)が違うので、お互いの通信が影響しあうことがないために、既存ネットワーク、新しいネットワークはまったく独立した状態で運用できます。また、既存ネットワークに新たに設定の追加は必要ありません。