AWSセキュリティ【Amazon Detective】:過去ログや検出イベントを時系列にまとめ、脆弱性を特定する

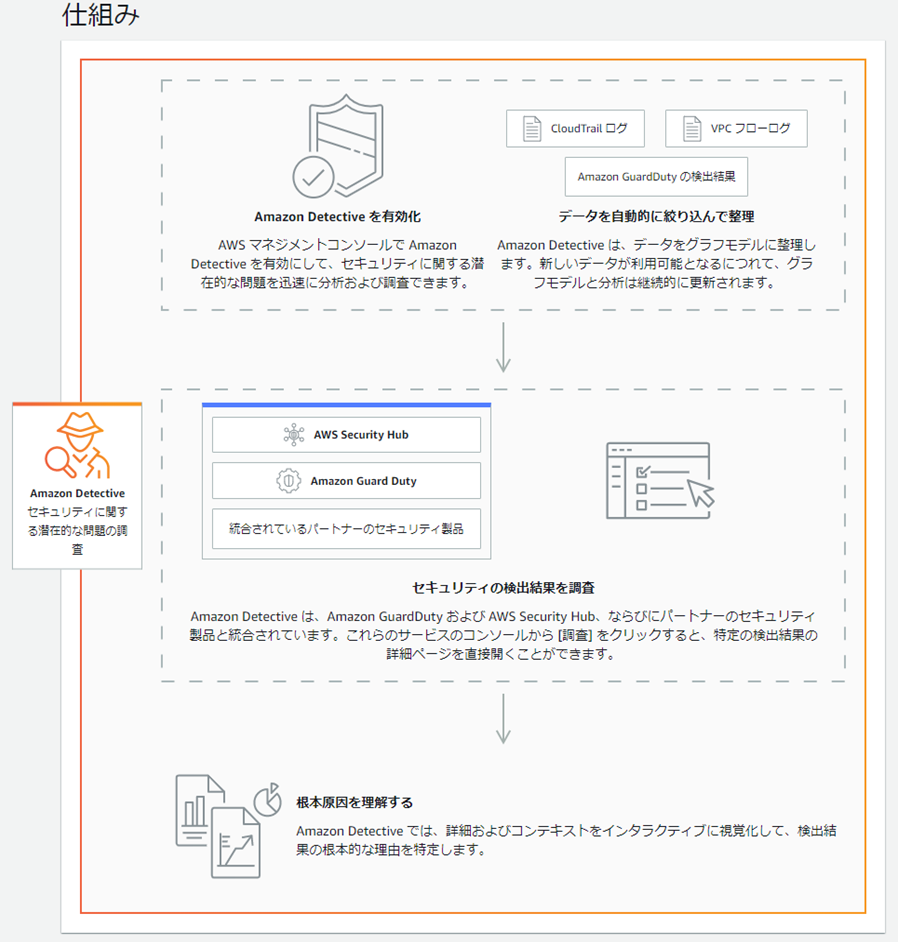

Amazon Detectiveは潜在的な問題を調査し、脆弱性の原因を特定しますが、Amazon GuardDuty 、AWS Security Hubと連携して結果を出しているところに特徴があると思います。

連携して動いているところが、各サブシステムの役割を把握しずらくしていてところがあると思います。

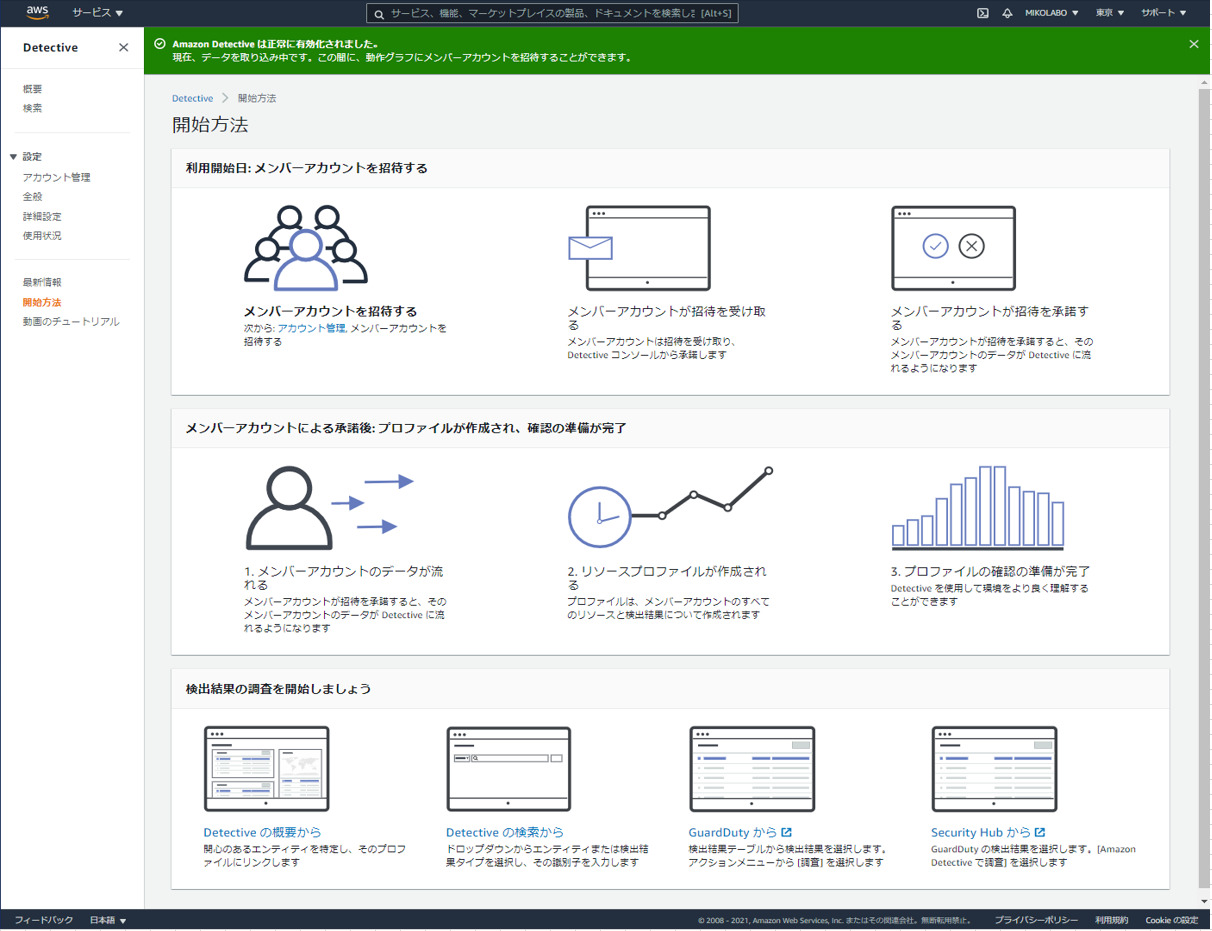

AWSマネージメントコンソールからDetectiveダッシュボードに入っていくと絵柄で構成を説明しているので、これを見ましょう!

AWSのセキュリティ機能の主だったところは皆んな動かしてみて、だんだん分かってきたが、一番最初の知識から時間を置いて、その大切さが分かってきたのが、こちらのDetective!!

セキュリティリスクがあった場合に、まずこちらのDetectiveか、SecurityHubで、脅威を検出できる。

そして、その後に、そのセキュリティリスクの調査を行うのに重要になってくるのが、こちらのDetective!! 深めの調査に遷れる!!

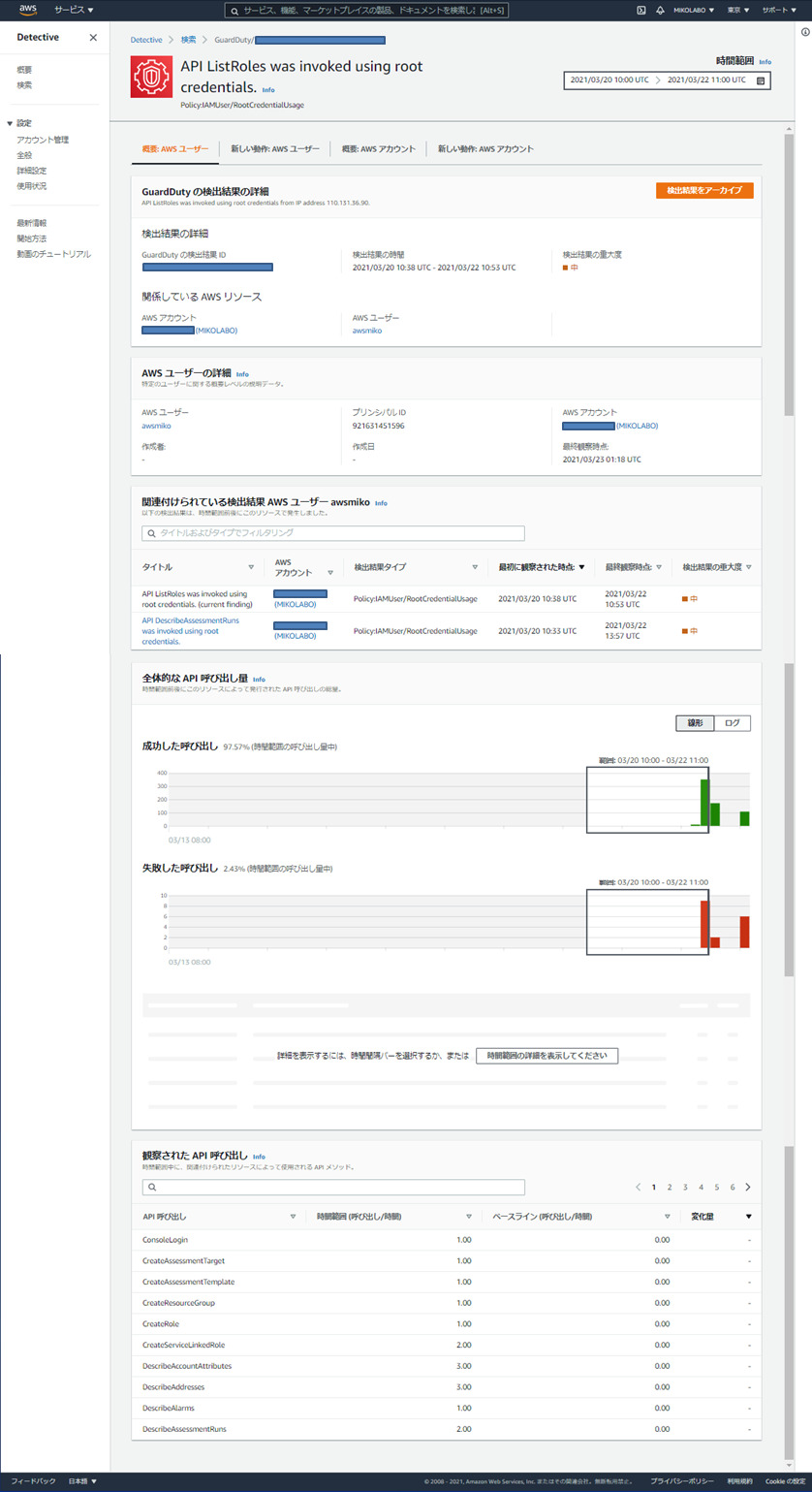

まず、本当に脅威が差し迫っているのかを判断しなければならない。(トリアージ)

→ False Positive(誤検知)か True Positive(真の検知)か? いつ発生したか? まだ続いてるのか?

・プロファイルパネルから、たとえば過去1か月間に、おかしな通信状態であったことがなかったかを、グラフで確認できる

・IPアドレスごとの時系列グラフからインシデントと判断できたら、他の侵害された可能性のあるIPアドレスの調査に遷れる

そして、即、対処が必要なインシデントだと判断したら、状況調査にすぐ入ることができます!!(インシデント調査)

→ 侵入されてEC2が乗っ取られた場合、どのユーザで、どのEC2が起動させられたのか? 他プロセスに影響していないか?

・覚えのない(設定していないはずの)IAMユーザが起動したEC2などを確認できる

・APIコールをたたいている認識ないユーザが分かる

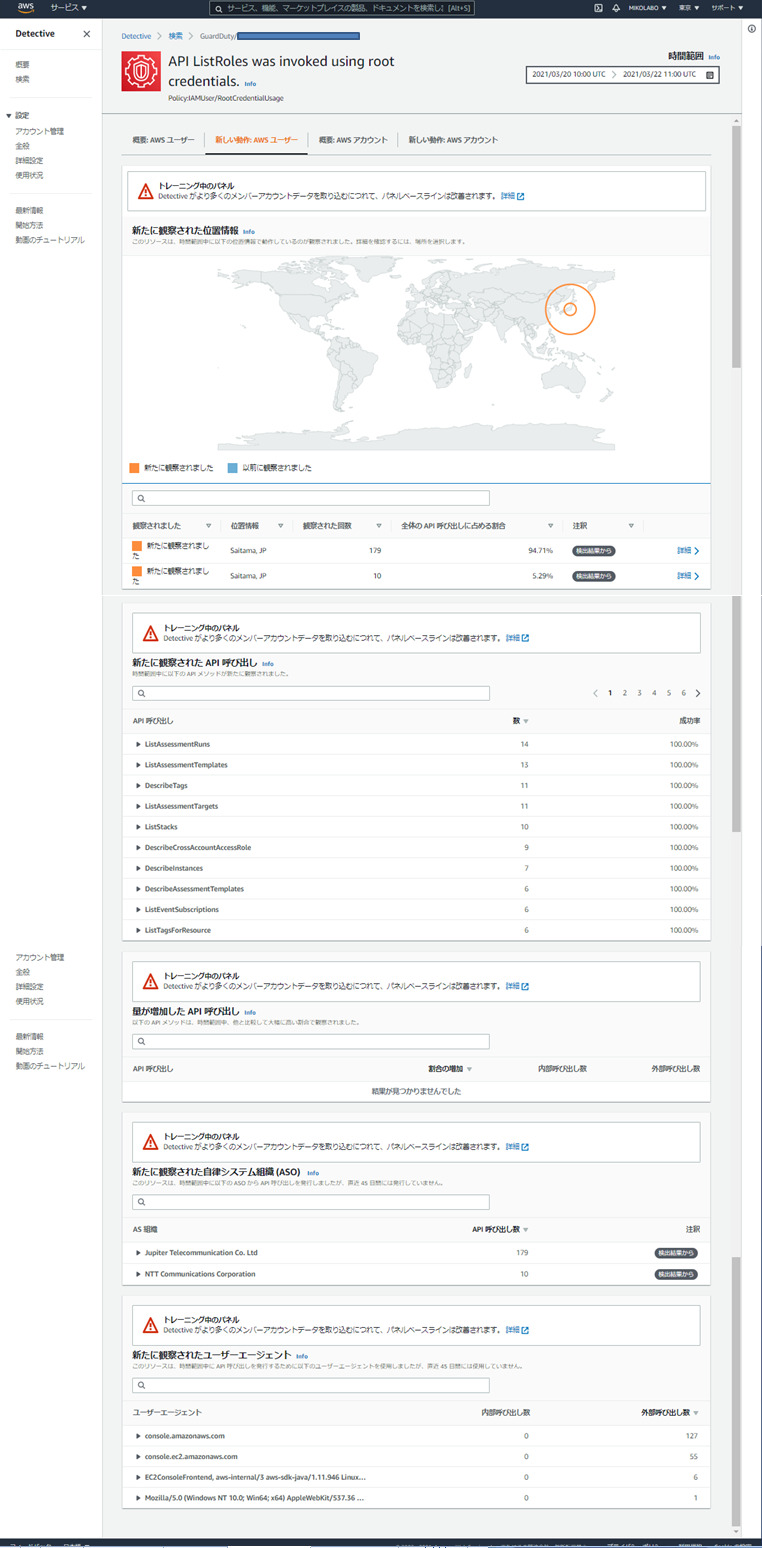

・世界地図でIPアドレスのロケーションが分かる

・増加したAPIコール、新しく観測されたAS組織(ネットワーク上の組織)などが分かる

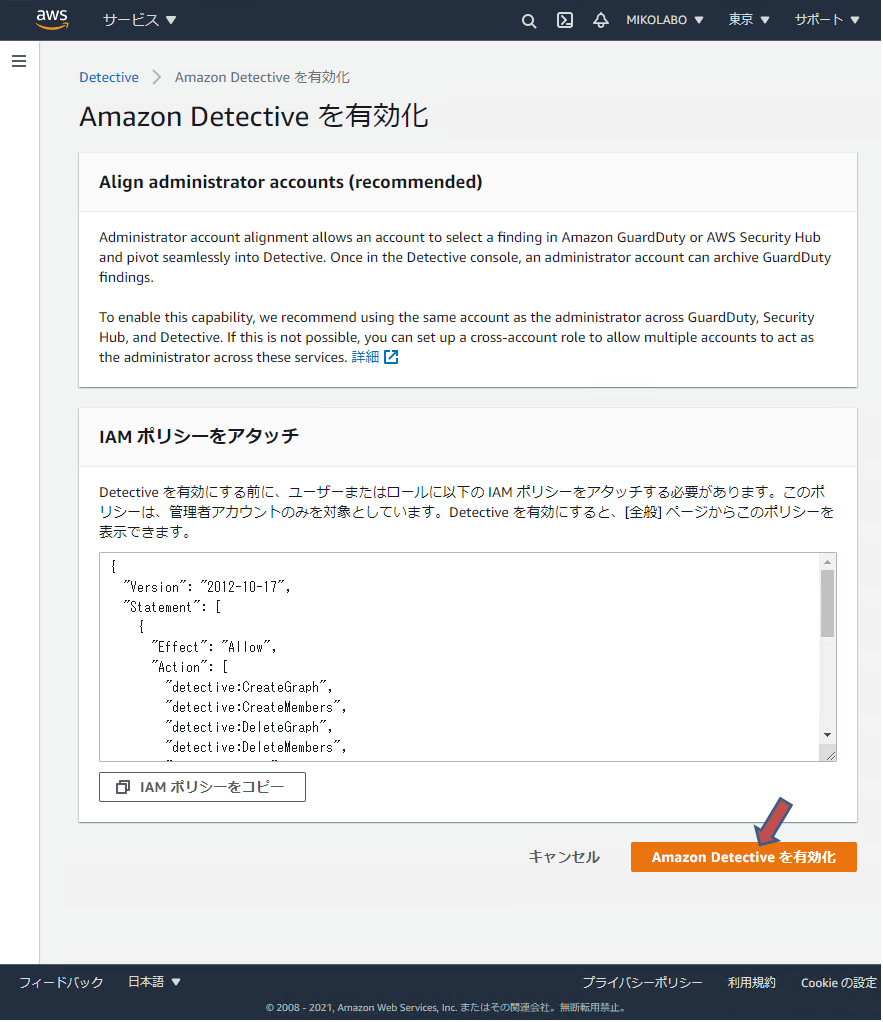

Amazon Detective の有効化手順

|

|

|

|

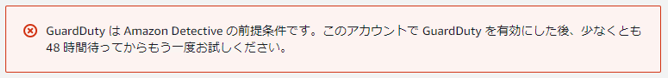

| ※ GuardDuty を有効にした後、少なくとも 48 時間経っていないと以下のメッセージで Amazon Detectiveを有効化できない。 | |

|

|

| ※ でも、48時間経っていないと思われるが、翌日に有効化できた。 | |

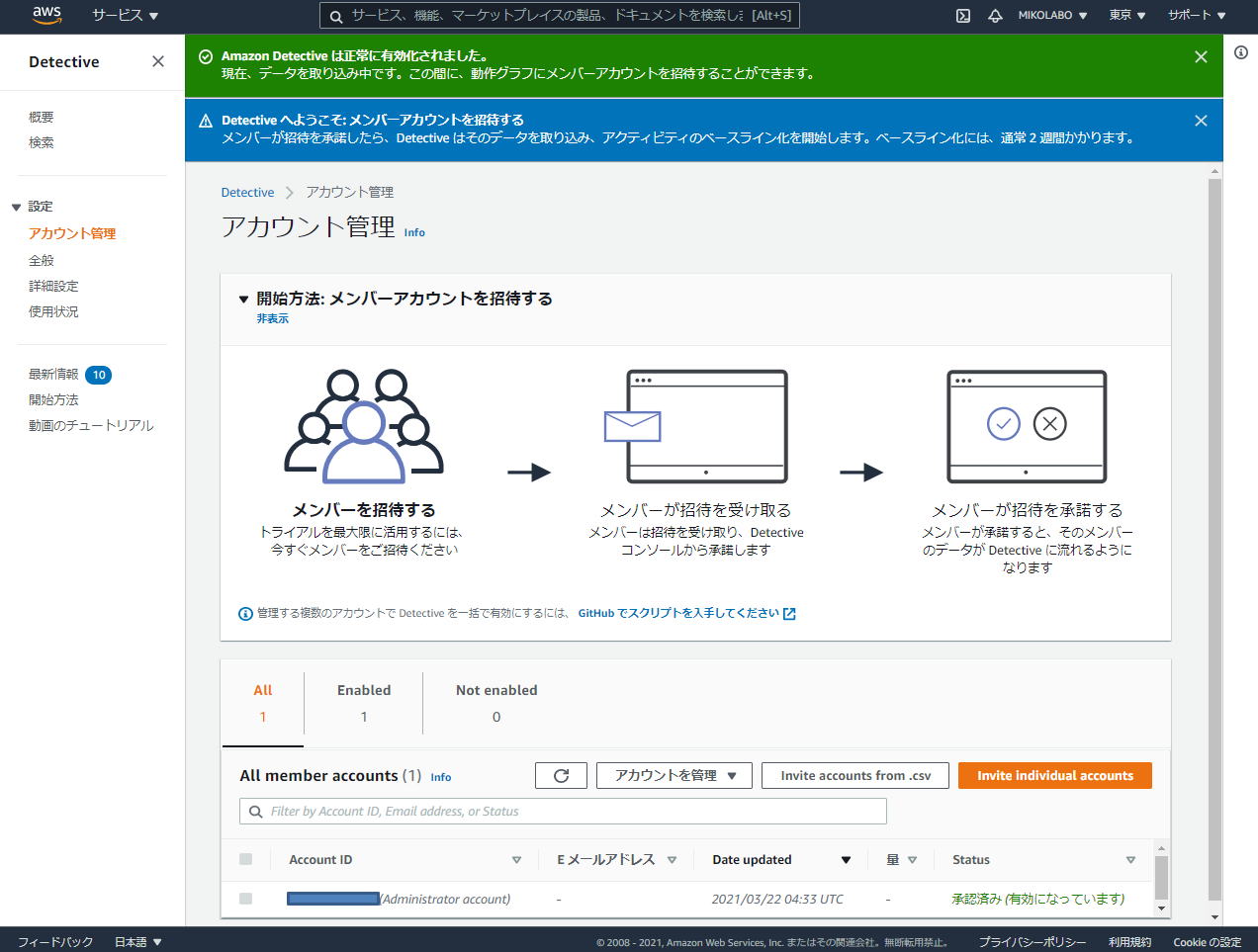

有効化したときのDetectiveの状態

|

アカウント管理

|

|

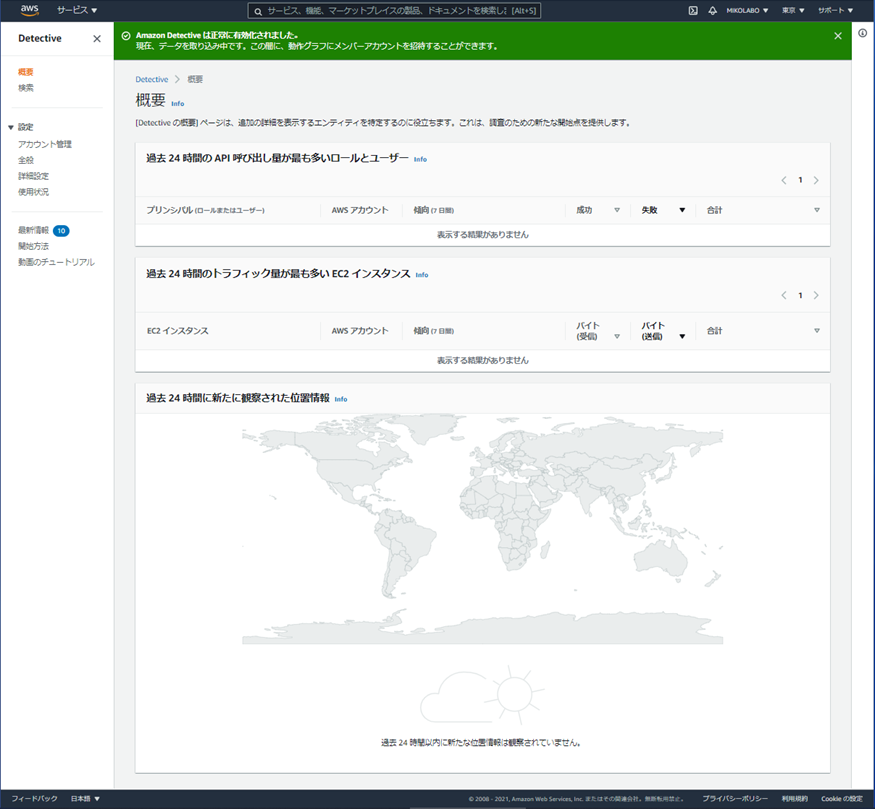

概要

|

|

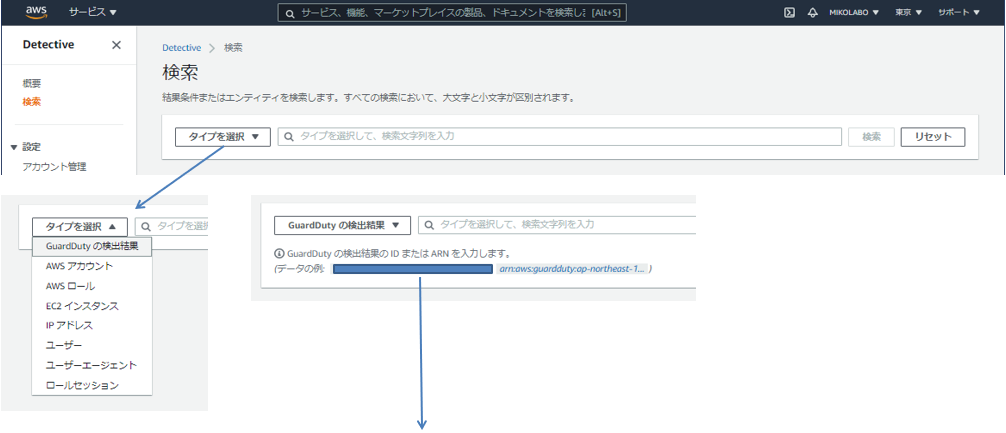

検索

|

|

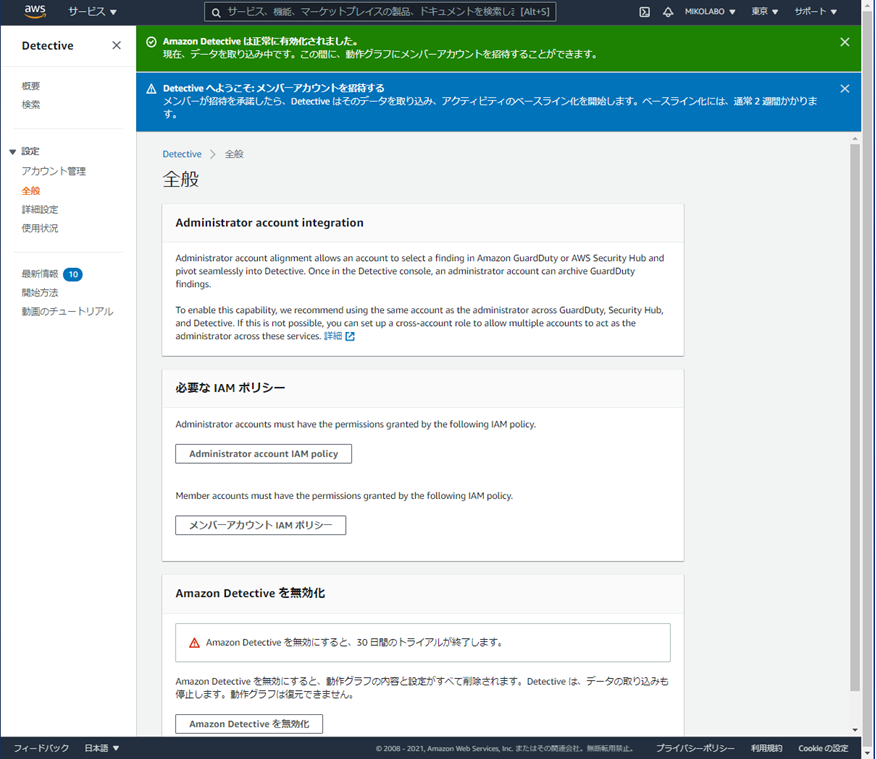

全般

|

|

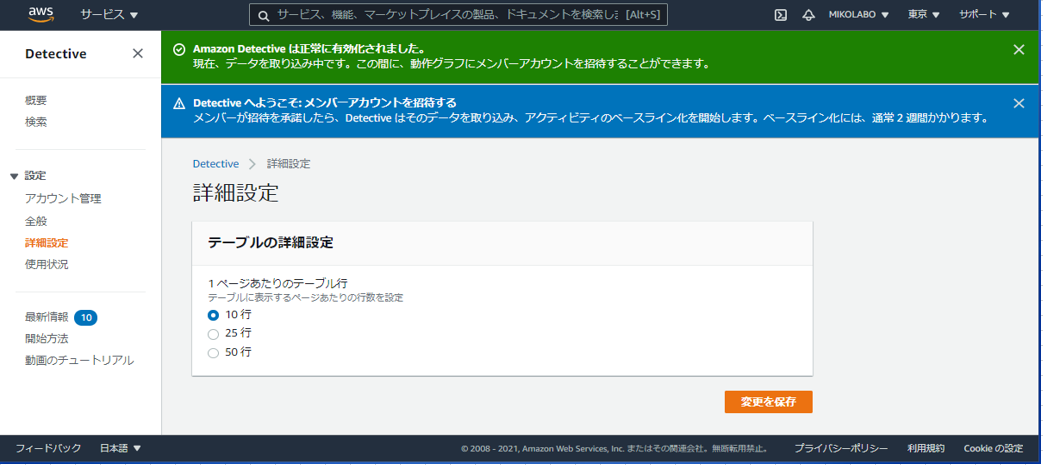

詳細設定

|

|

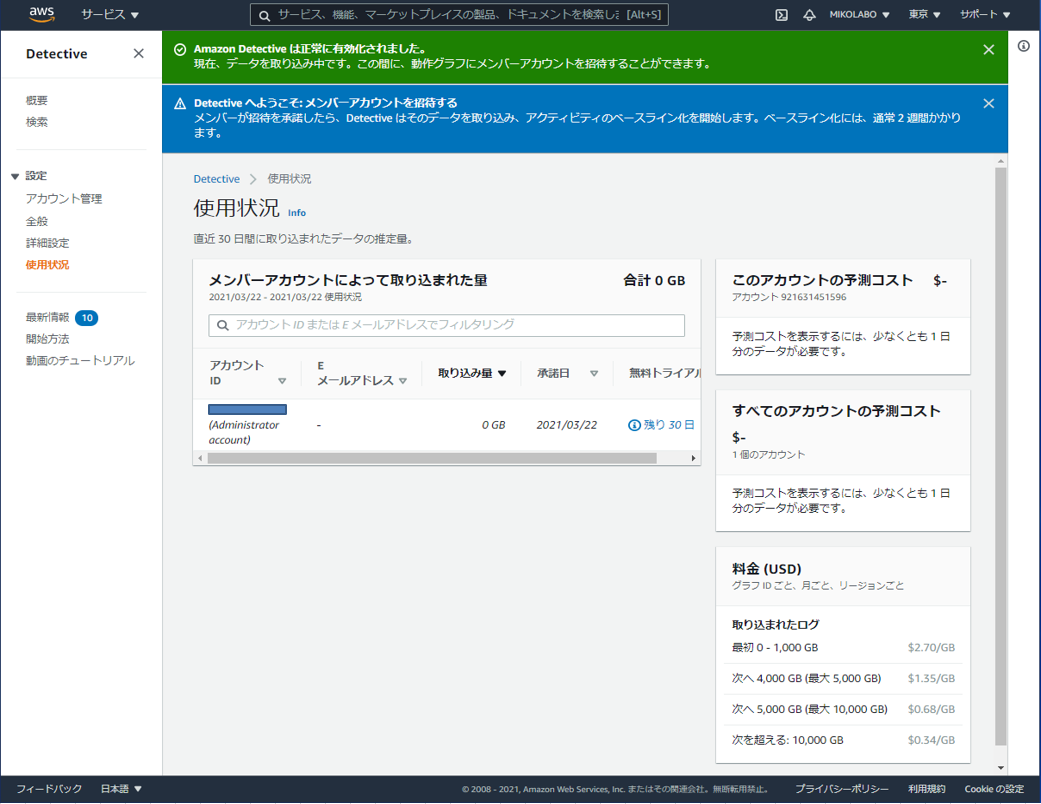

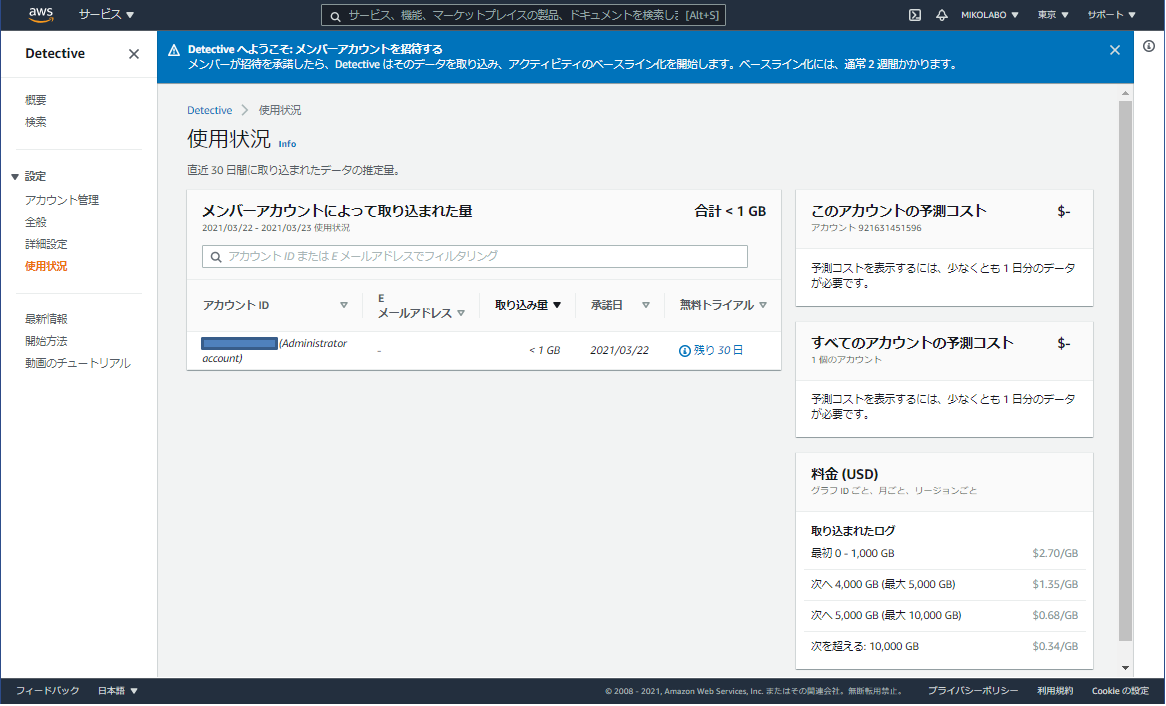

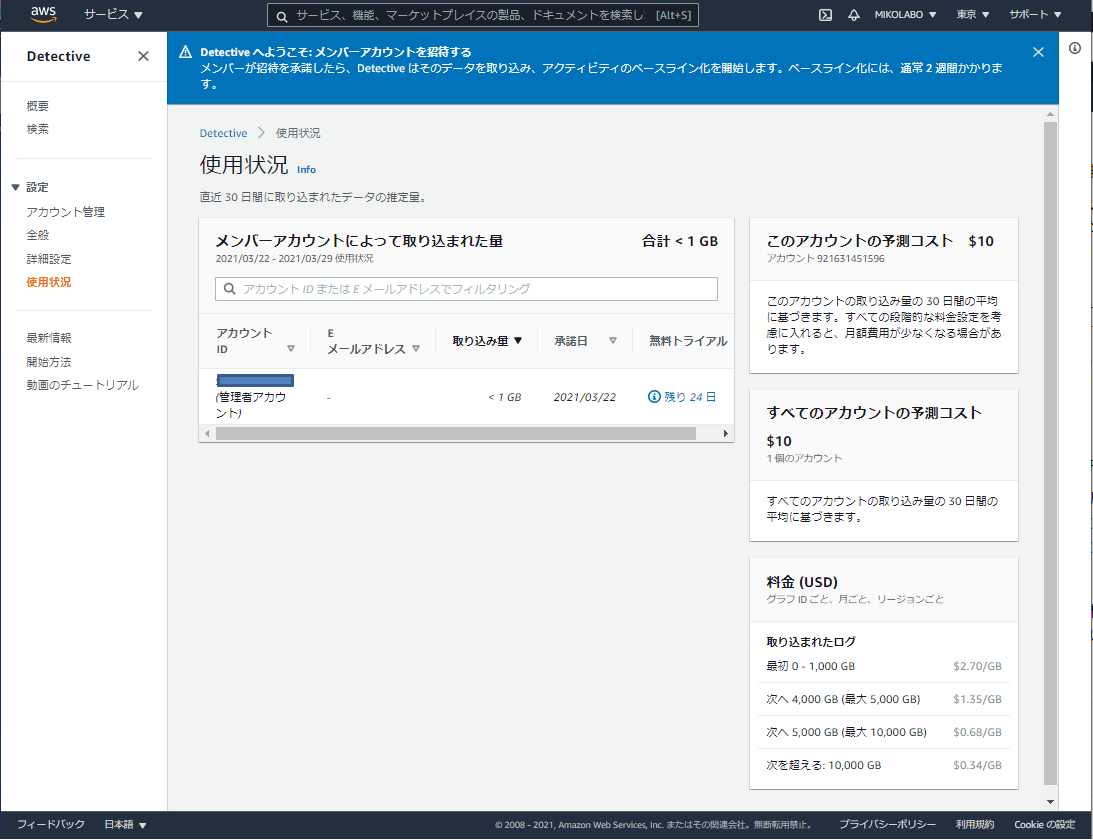

使用状況

|

|

最新状況

|

|

開始方法

|

|

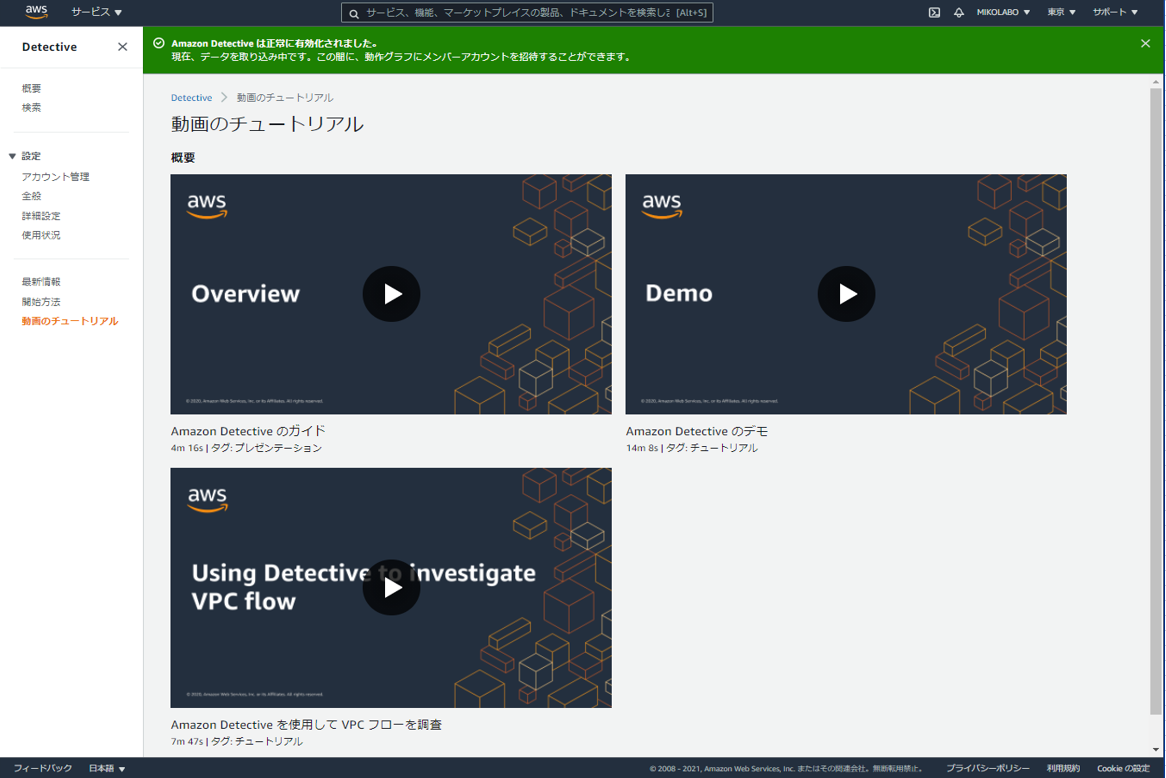

動画のチュートリアル |

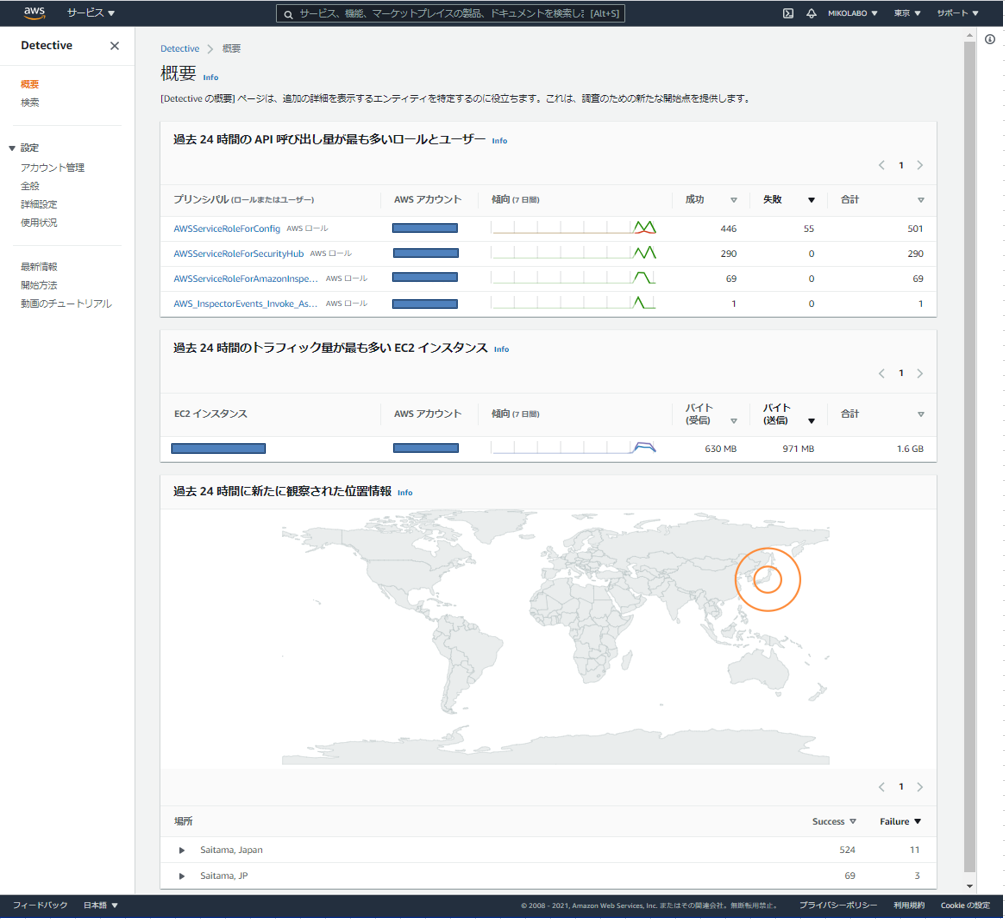

設定の翌日の朝、Detective稼働状況をチェック!!

|

概要

|

|

|

概要:AWSユーザ

|

|

新しい動作:AWSユーザ

|

|

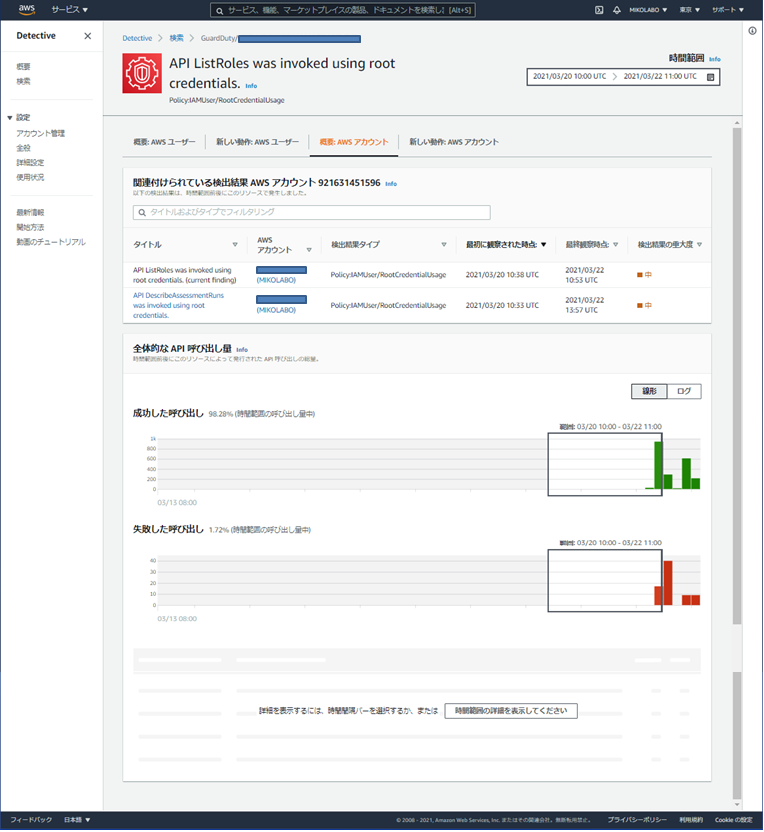

概要:AWSアカウント

|

|

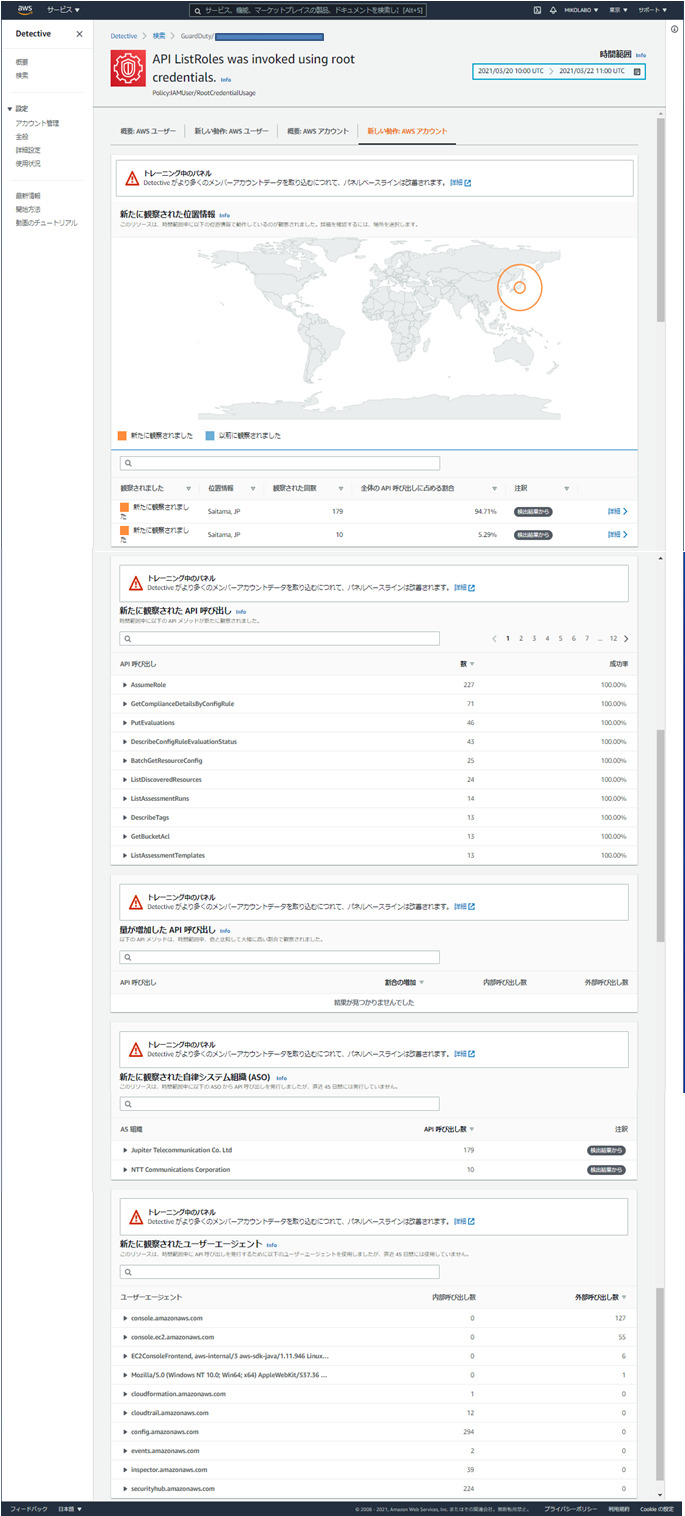

新しい動作:AWSアカウント

|

|

使用状況

|

稼働開始して、7日目の朝、確認したところ、「使用状況」にコストが表示された

|