AWSセキュリティ【AWS Security Hub】:統合されたAWS セキュリティ&コンプライアンスセンター

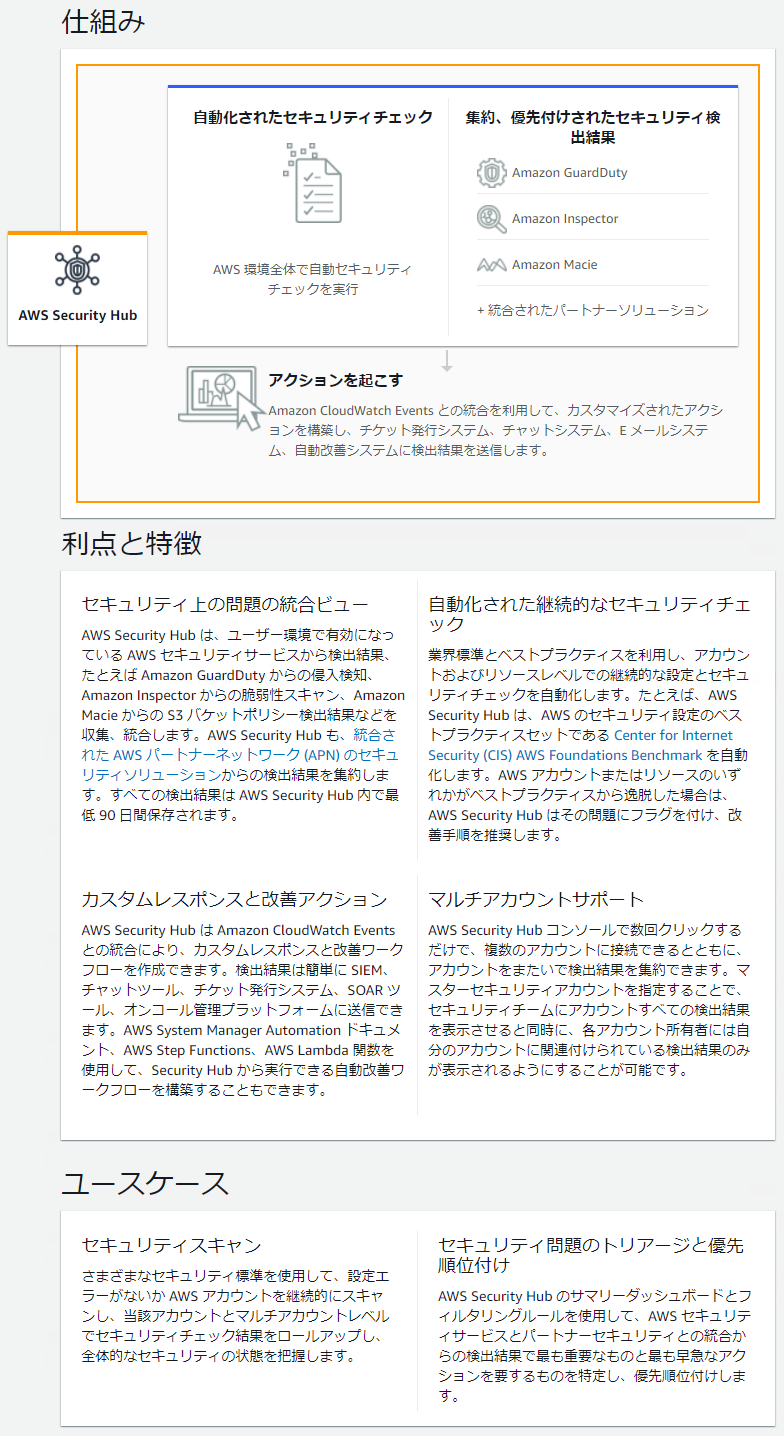

AWS Security Hubの、「統合されたAWS セキュリティ&コンプライアンスセンター」というフレーズは、最終的にセキュリティ標準としての品質を評価することを表しているので、イメージとしてはDetectiveよりはわかりやすいと思うのですが、Detectiveと同じようにSecurity Hubダッシュボードに構成のイメージが図柄で説明されています。

また、AWS Security Hubは統合的なセキュリティ基準に対する評価をするものなので、最後に実施すべき機能だと思います。

セキュリティ機能の中でも、「AWS WAF」、「Amazon Detective」、「Amazon GuardDuty」、「Amazon Inspector」は先に作業しておくべきだと思われます。

AWS Security Hub の有効化手順

|

|

|

|

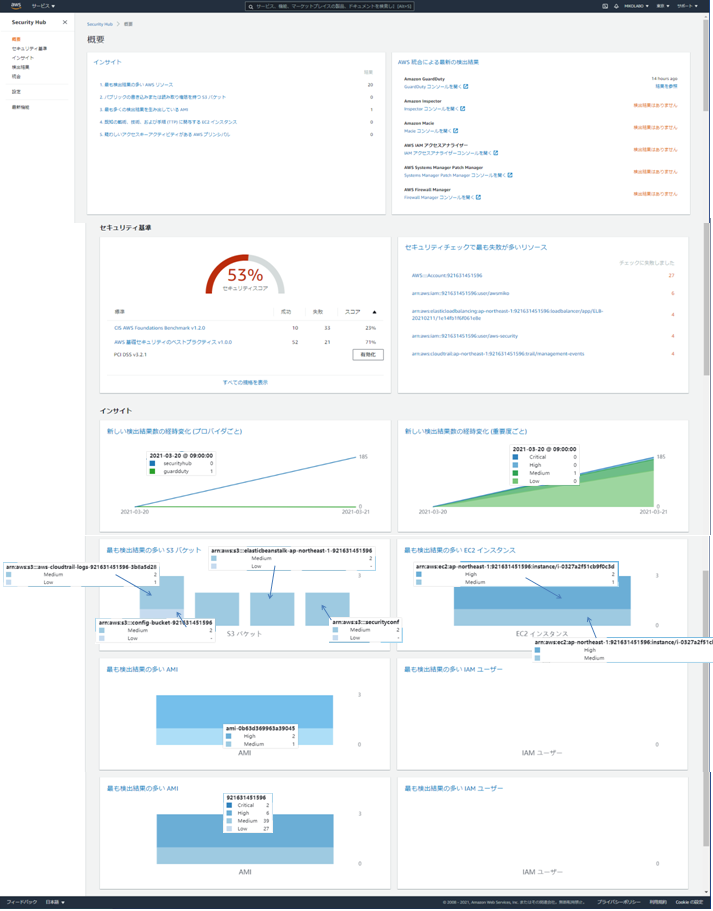

■■■ 直後の表示内容 ■■■

|

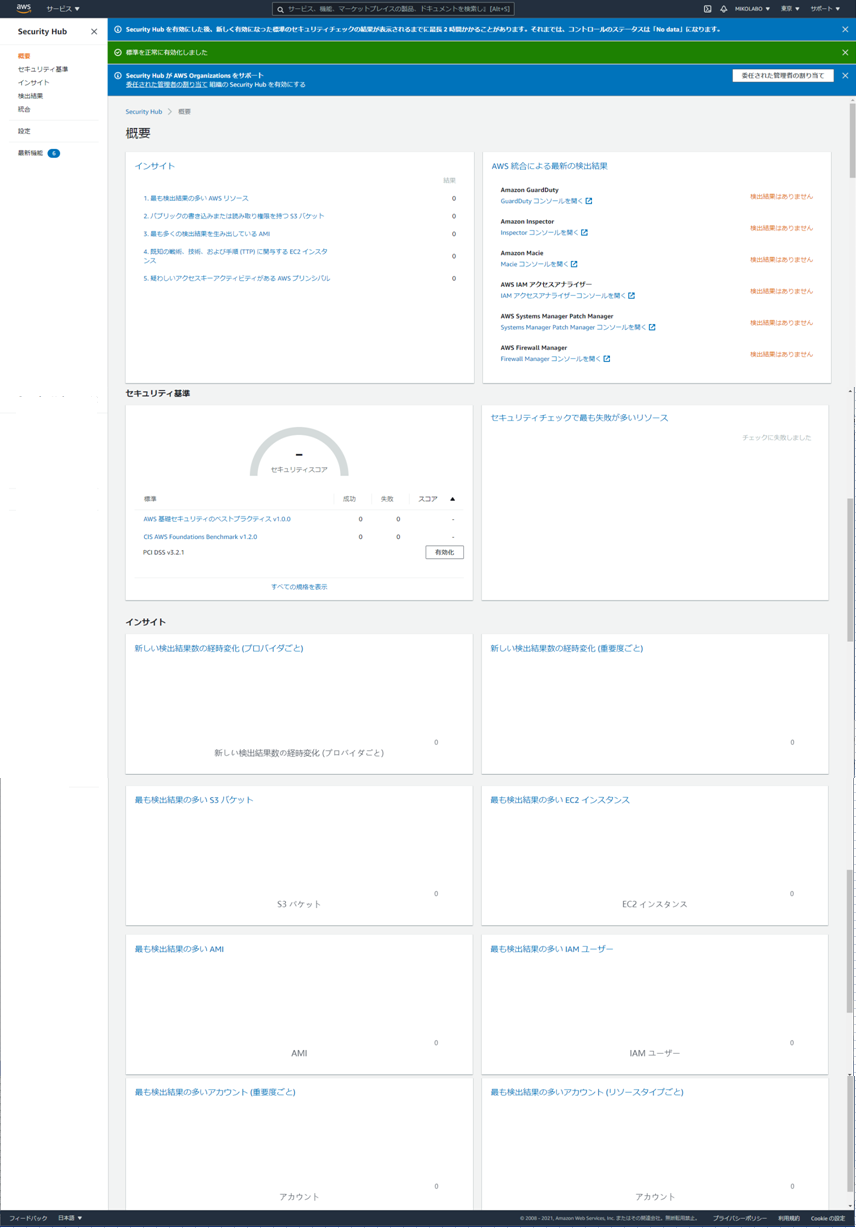

(概要)

|

|

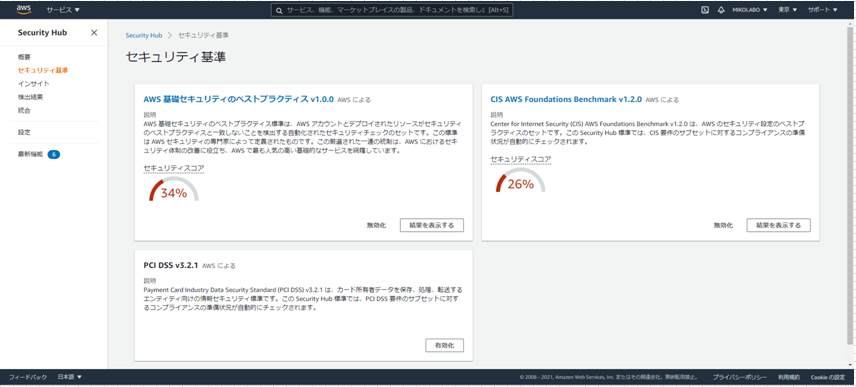

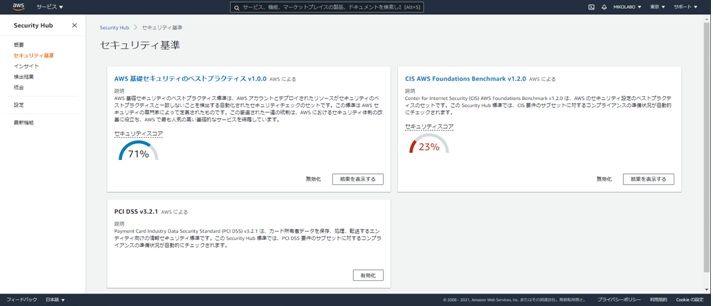

(セキュリティ基準)

|

|

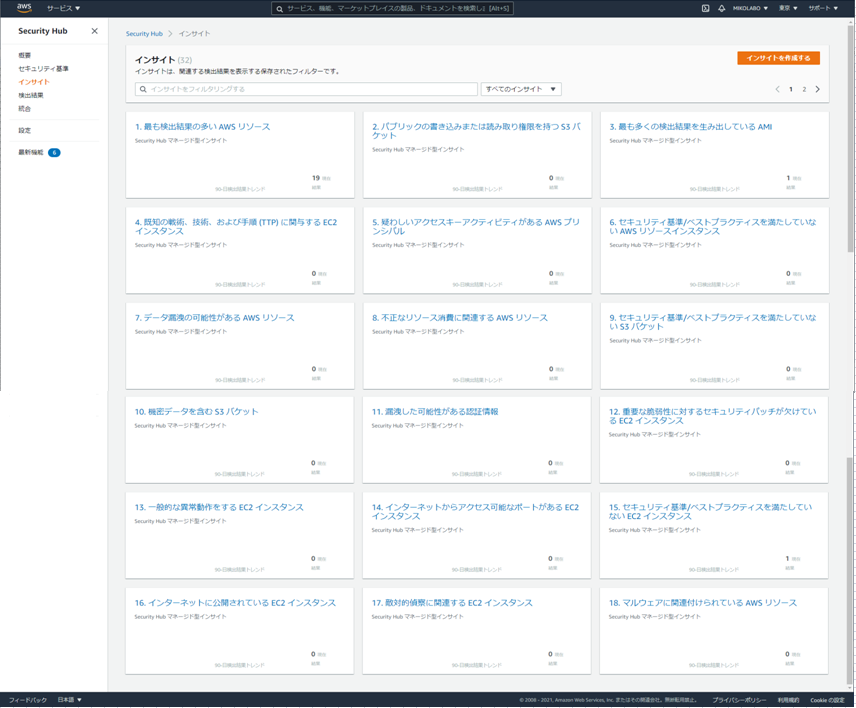

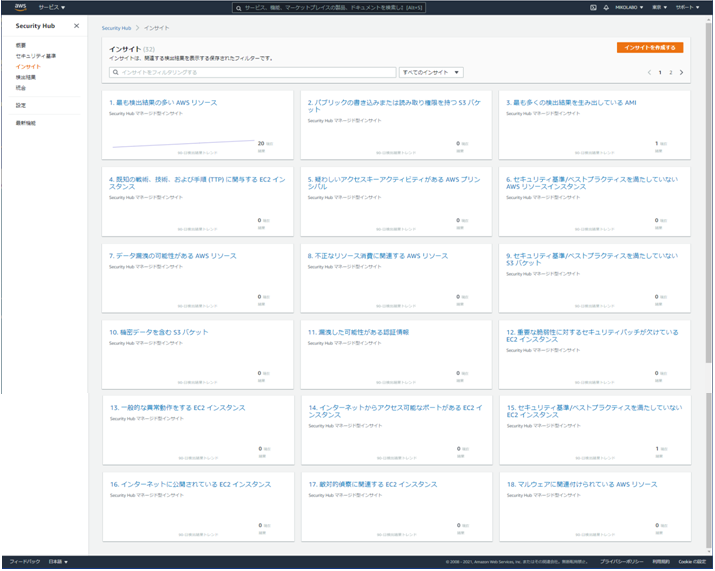

(インサイト)

|

|

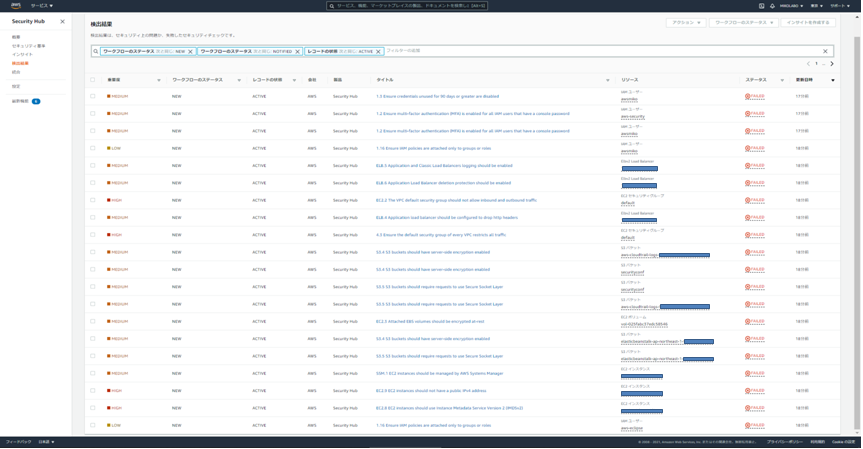

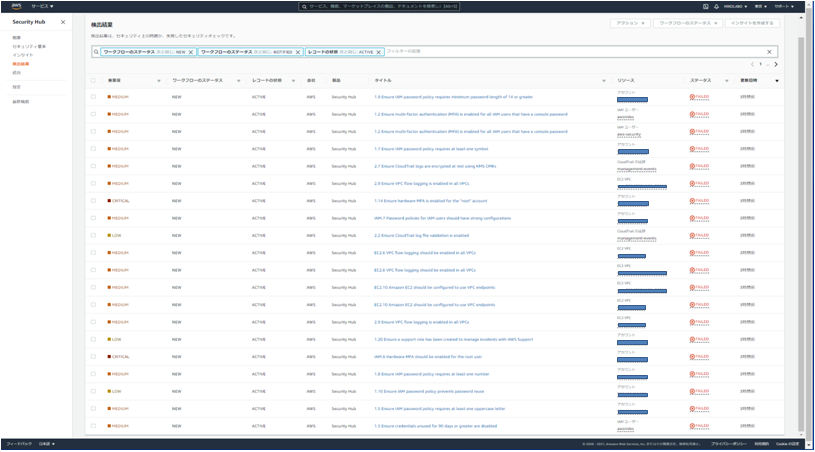

(検出結果)

|

|

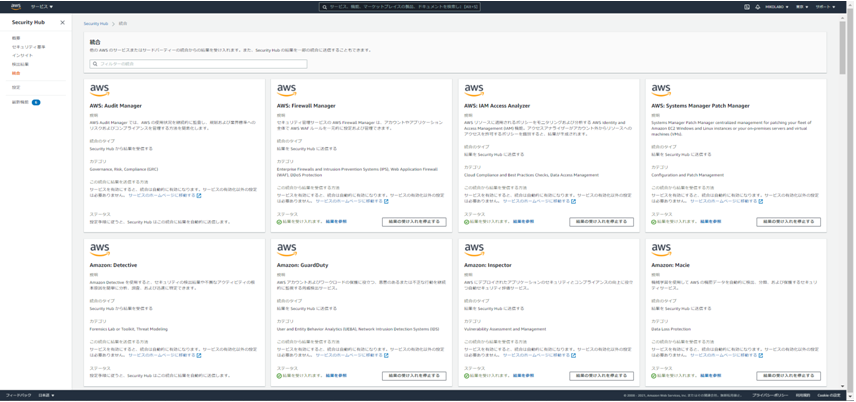

(統合)

|

|

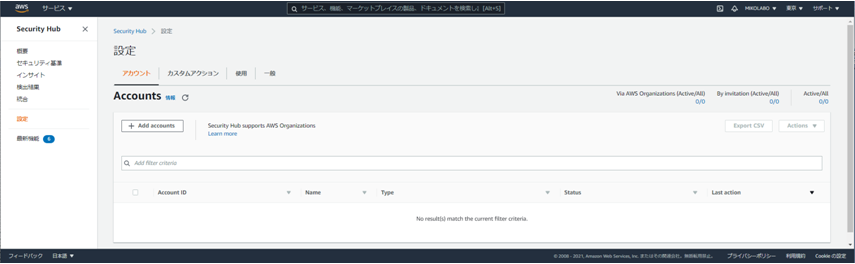

(設定)ーアカウント

|

|

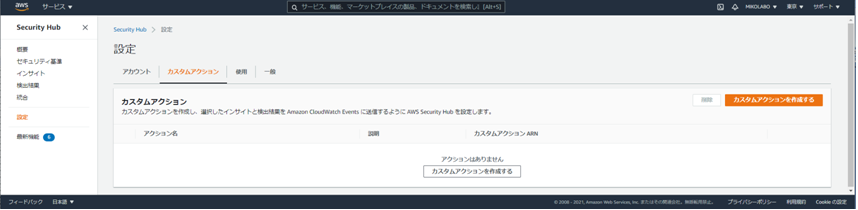

(設定)ーカスタムアクション

|

|

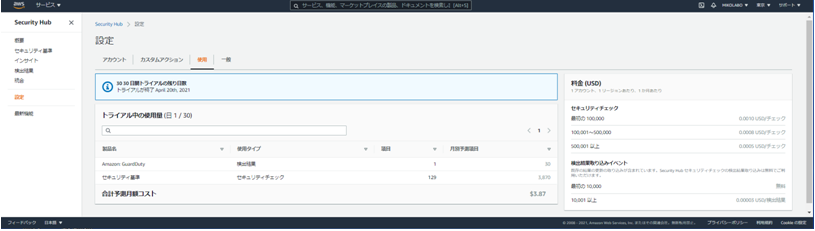

(設定)ー使用

|

|

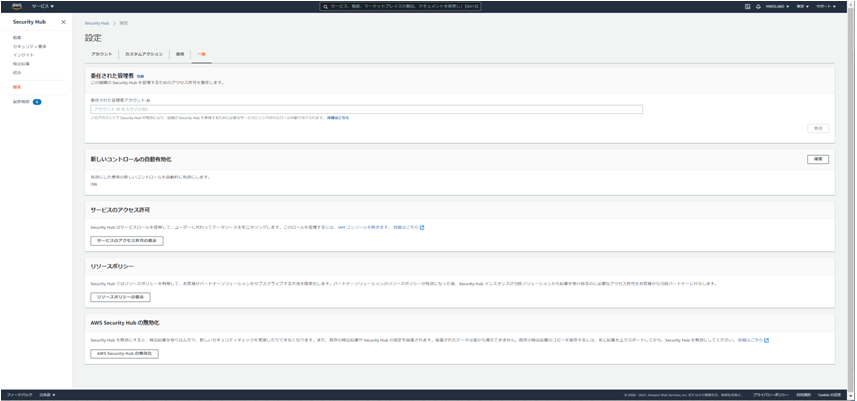

(設定)ー 一般

|

|

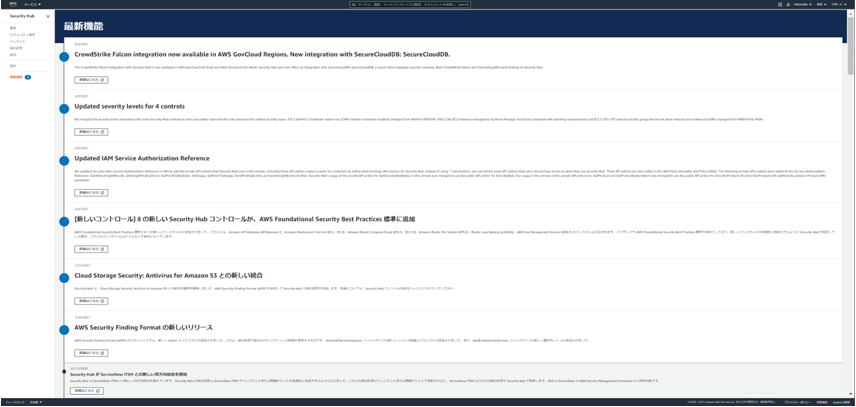

(最新機能)

|

■■■ 設定した翌日朝の表示内容 ■■■

(概要)

セキュリティ対応を少し進めたので、34% から 56% に点数が上がった。

|

|

(セキュリティ基準)

|

|

(インサイト)

|

|

(検出結果)

|

| (統合)変わりなし |

|

|

| (最新機能)変わりなし |

セキュリティ対応の進め方

Amazon InspectorでのCVE番号からの修正作業に比べて、Security Hubのセキュリティ基準対応は、CloudTrai、Cloudwatchなどの監査証跡に関連した対応や、VPCや認証関係の対応など、AWSサービスの基幹部分を改善しなければならない項目が多く、作業工数的にもかなり負荷が高い作業になります。

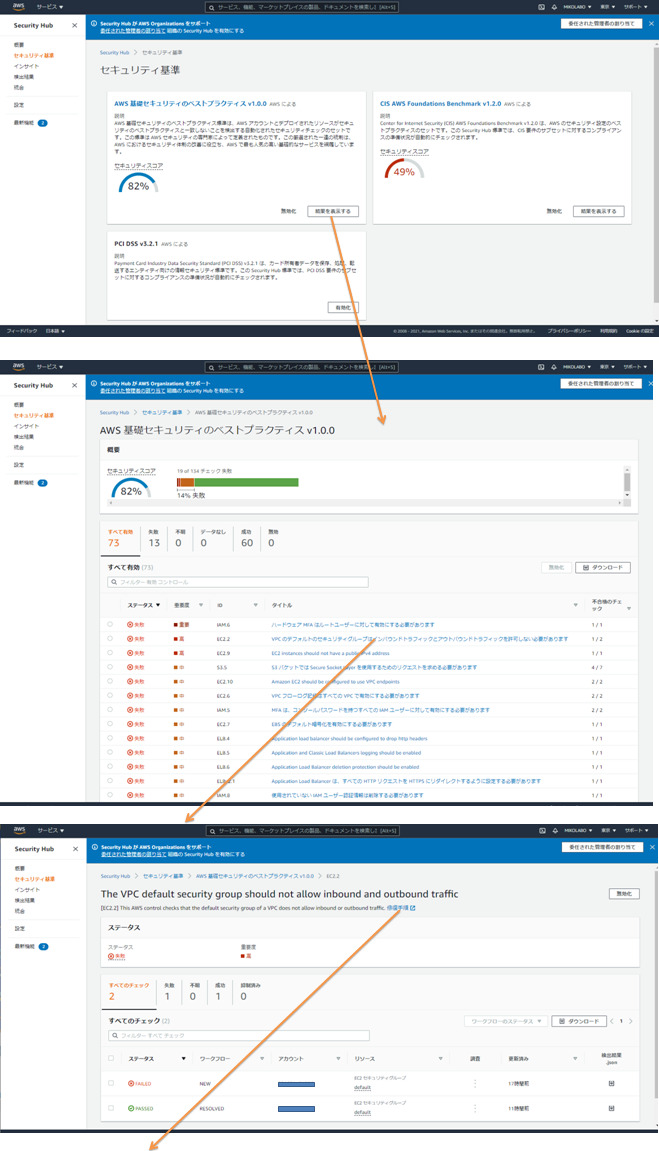

セキュリティ対応の進め方 |

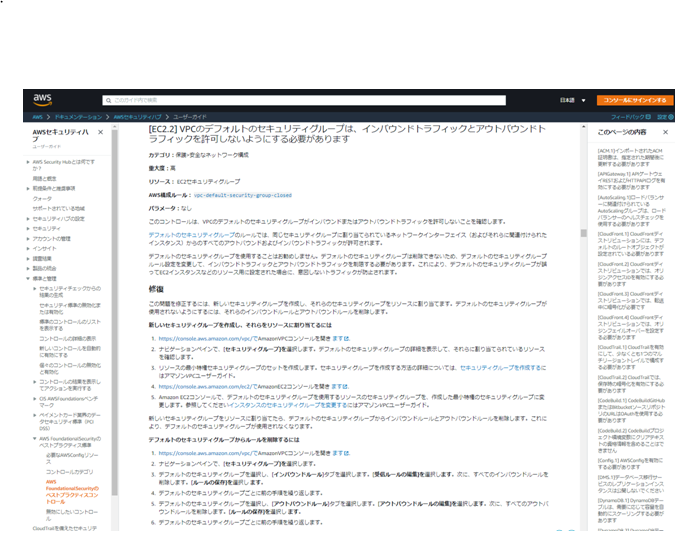

チェックしたセキュリティ基準について ステータスが「失敗」になっている 展開したページにある「修復手順」 |

|

AWSドキュメントが開くので、日本語化すると修復をどのように行えば良いのかわかる。 |

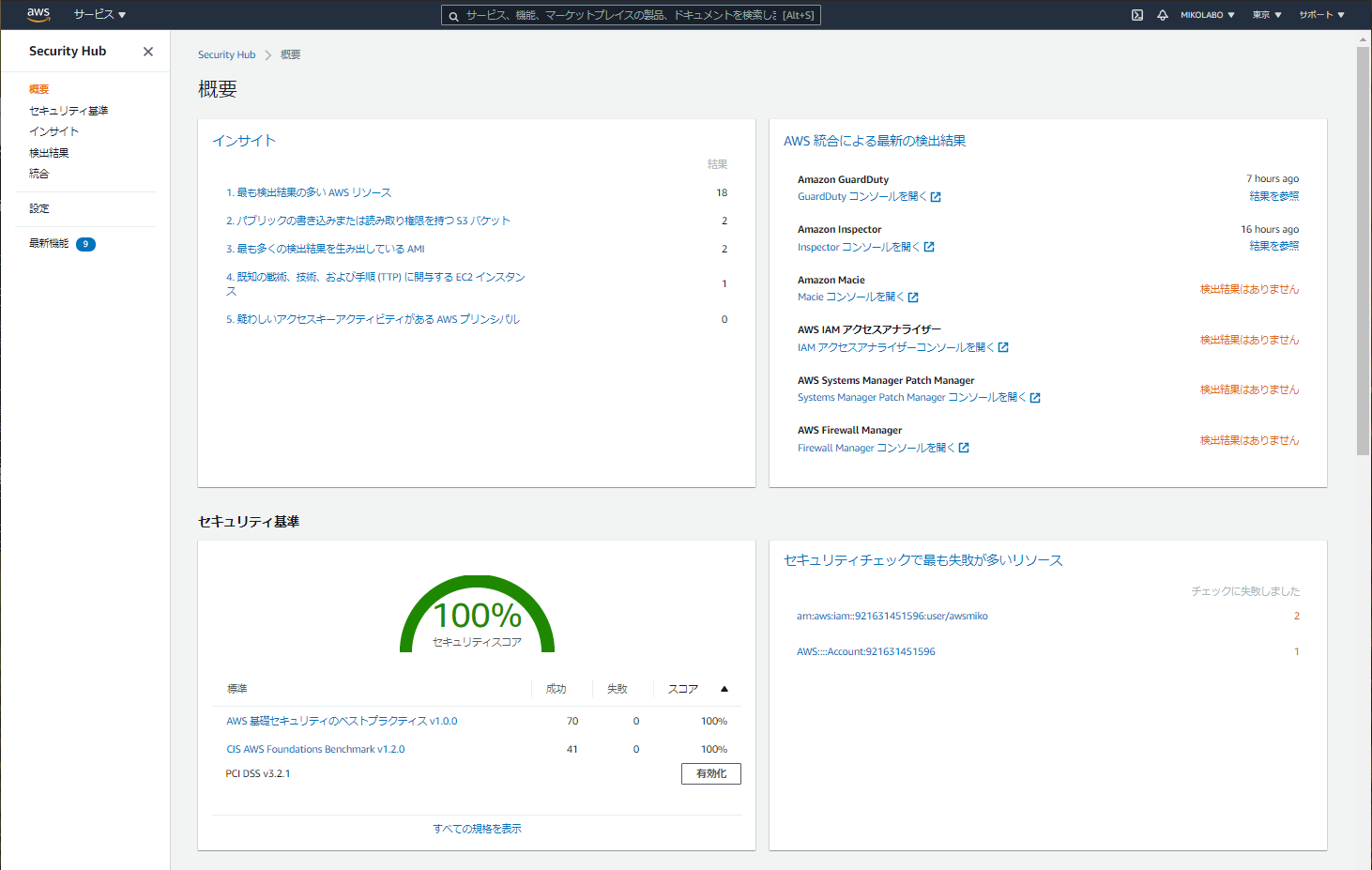

セキュリティスコア100達成!!

初めに、スコア34%だったところから調整していって、紆余曲折ありましたが、スコア100%達成しました!

やはり、どこに問題があるのか、情報を収集するところから始めたので、なんだかんだで1週間ぐらいかかりました!

Inspectorの結果ページから、CVE番号を検索しての、「Amazon Linux Security Center 」から改修方法を得てのEC2改修と、

SecurityHubのセキュリティ基準ページからの改修(前項目「セキュリティ対応の進め方」で紹介)が中心の作業でした。

■作業でのメモ■

- 普段のメンテナンスで使うIAMユーザについて、「90 日以上使用されていない認証情報が無効であることを確認する」と指摘がありましたが、90日経っていないユーザに対しての指摘がなぜか消えなかったので、その指摘項目は「無効」に変更しました。

- 「ハードウエアMFAが「ルート」アカウントに対して有効であることを確認する」の指摘がありましたが、ハードウエアMFAを用意できなかったので、この指摘項目も「無効」としました。ただし、ルートアカウントの認証は、VPNを経由した専用端末で公開鍵認証をセットしており、ある意味、ハードウエアMFAよりもセキュリティ強度は強いともいえると思いますので、ちゃんとした理由があれば「無効」に設定して評価するところだと思います。

- 評価したAWSアカウント上には、VPNを提供するSoftEtherVPNを使ったネットワークを構築したあったが、そのVPNを受け付けるセキュリティグループやIPsecの受付口の設定などが、セキュリティ的には「穴」と評価されてしまうので、別AWSアカウントにVPN構築部分をお引越ししました。ネットワークに関するところなど、基幹部分をいじくらなくてはならなくなるとやっぱり大変だと思いました。

- 複数AWSアカウントの対応として、AWS Organizations を導入しておくとか、CloudTrail、Config、CloudWatchなど基本的な監査機能のベースを準備しておくことや、その上でログの暗号化であるとか、異常検出した時に、SNSなどで通知する仕組みを整えておくとか、監査機能をしっかり仕上げておくことが、ちょっと重めの総仕上げ作業となりました。

- スコア100%をクリアした後で、Webサイトの領域不足に対応して、EBSボリュームの拡張作業を行いましたが、その後でスコアが99%に落ちる現象があり、調べてみると Systems Manager に管理されていたEC2が外れていた。これは一度100点であっても、運用によって、品質が下がることがあることを示しており、でも注意していれば指摘されていて、気付ける状態であることがわかった。

|

|

セキュリティ基準 両方、スコア100%を達成!! |

|

| セキュリティスコア100% 達成!! |