AWSのネットワークを作成する

AWSルートアカウント、MFA、認証デバイス、IAMと設定してきて、いよいよネットワークを作成します。

今回もすでに消去してしまったAWSアカウントの「teleWork」にネットワークを設定したときの記録から説明します。

もっとも簡単な「1 個のパブリックサブネットを持つ VPC」を作成していきます。

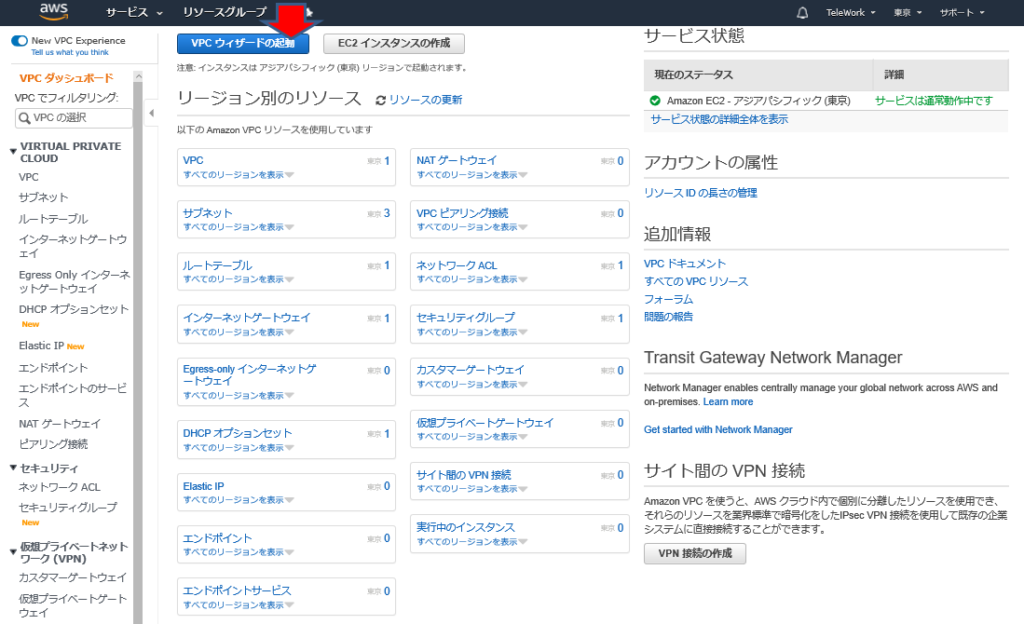

1.VPCウィザードの起動

VPCダッシュボードを表示します(AWSルートアカウントでログインし、東京リージョンであることを確認します)

「VPCウィザードの起動」をクリック

※ ちなみにVPCを追加する場合も、VPCウィザードを使用したほうがややっこしくなくて良いです。

「VPC 設定の選択」画面で、「1 個のパブリックサブネットを持つ VPC」(一番上)を選択し、「選択」をクリック

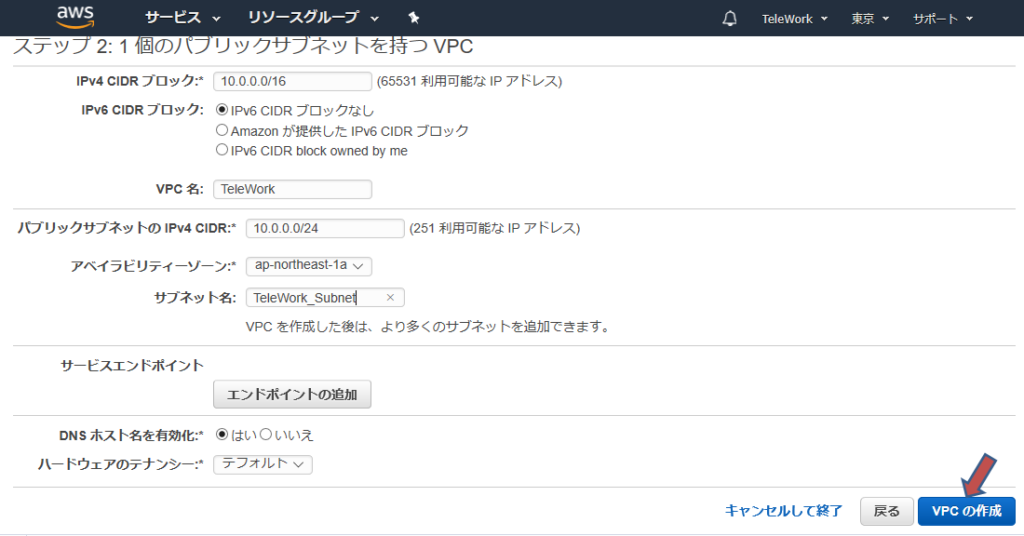

「ステップ 2: 1 個のパブリックサブネットを持つ VPC」画面で、

- IPv4 CIDR ブロック:* 「10.0.0.0/16」

- IPv6 CIDR ブロック: IPv6 CIDR ブロックなし

- VPC 名: 「TeleWork」(任意の名前でOK)

- パブリックサブネットの IPv4 CIDR:* 「10.0.0.0/24」

- アベイラビリティーゾーン: 「ap-northeast-1a」

- サブネット名: 「TeleWork_Subnet」(任意の名前でOK)

- DNS ホスト名を有効化:* 「はい」

- ハードウェアのテナンシー:* 「デフォルト」

を設定します。そして、「VPCを作成」をクリック

今回は、「10.0.0.0/16」のVPC内に「10.0.0.0/24」のサブネットで作成しましたが(簡単に見える)、たとえば「172.28.0.0/16」内に「172.28.90.0/28」のサブネットを作るなどあまり見慣れないサブネットにすると、セキュアな感じがします。(よくわかんないけど)

後からサブネットなど、ネットワーク構成を変える場合には、VPCを削除して、VPCウィザードからやり直したほうが良いかも

(VPC削除しても、同じVPC名、サブネット名で生成できます)

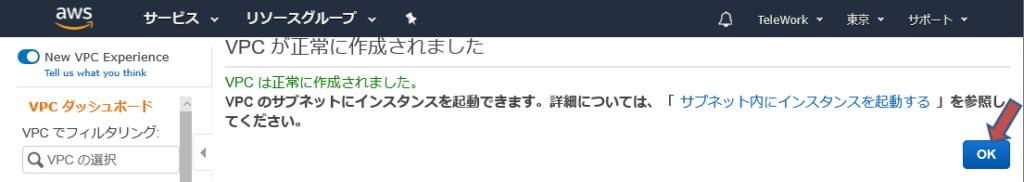

「VPC が正常に作成されました」で「OK」をクリック

作成されたVPCが表示される

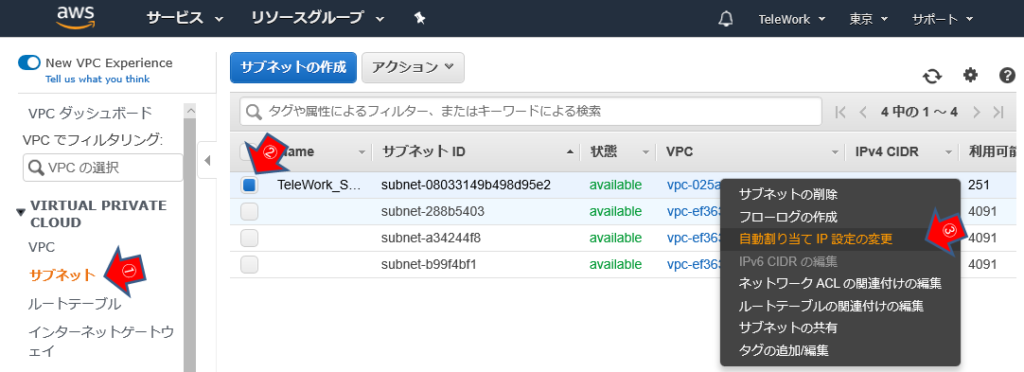

VPCダッシュボードの「サブネット」をクリック(「XXXXX_Subnet」が生成されている)

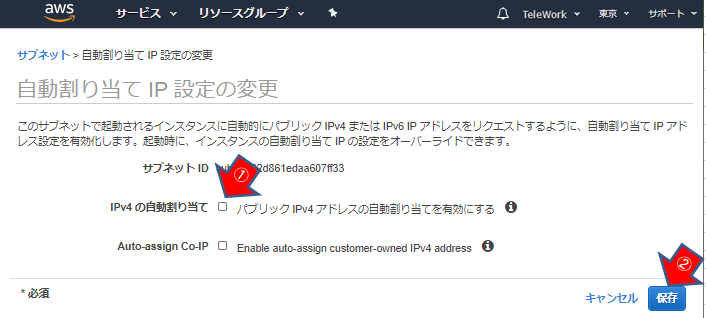

「TeleWork_Subnet」を選択して右クリックし、「自動割り当てIP設定の変更」をクリック

「IP の自動割り当て ✔パブリック IPv4 アドレスの自動割り当てを有効にする」

をチェックして「保存」する

2.ルートテーブル

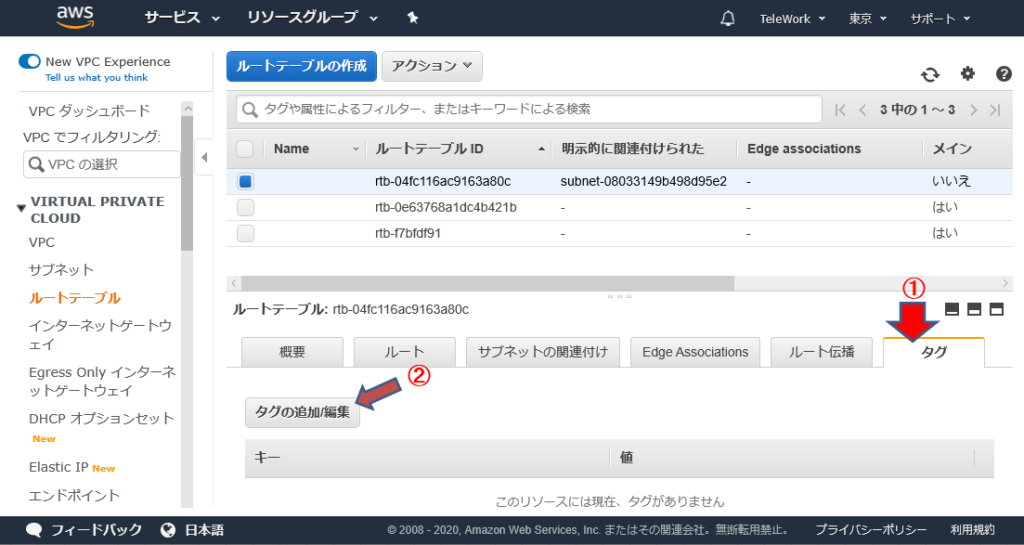

VPCダッシュボードの「ルートテーブル」をクリック

上部のルートテーブル一覧で、「明示的に関係付けられた」欄が設定されているVPCを選択する

※ 英語表記は「Explicitly Associations」欄

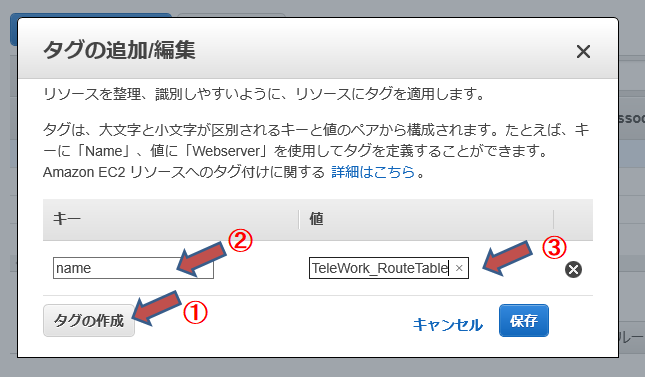

「タグ」をクリックし、「タグの追加編集」をクリック

「Name」キーに「TeleWork_RouteTable」を設定して、「保存」(任意の名前でOK)

※ 上記イメージは「name」だが、「Name」の間違い。Nameにしないと一覧画面などで表示されない。

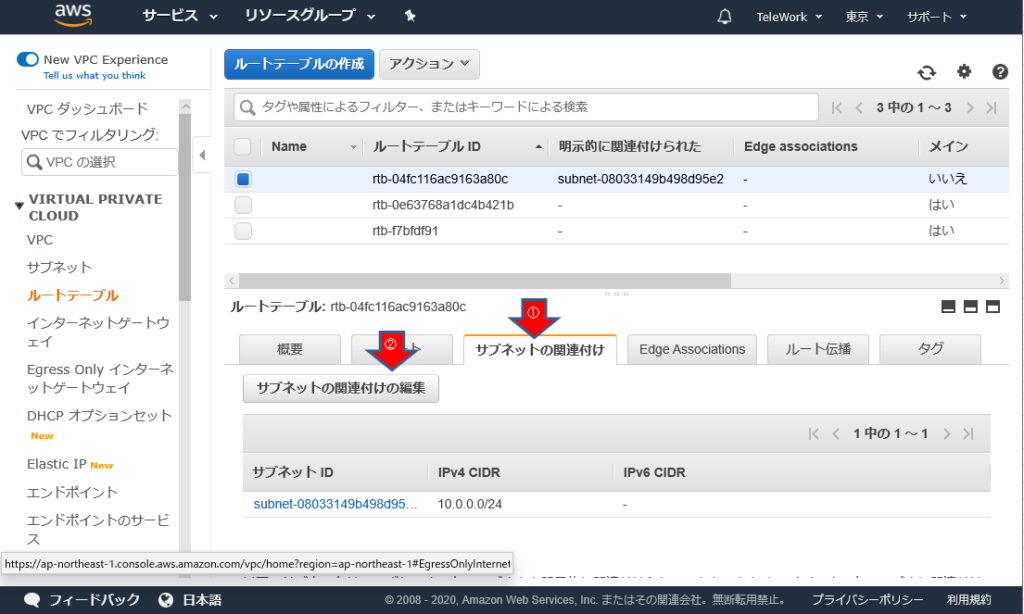

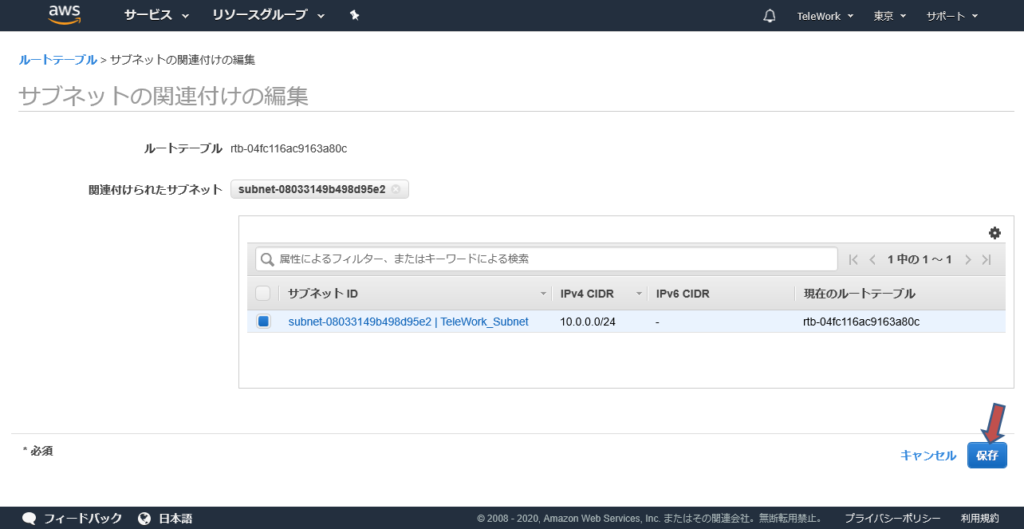

「サブネットの関連付け」タブの「編集」をクリックし、

※ 英語表記では「Subnet Associations」タブで「Edit subnet Associations」をクリック

「TeleWork_Subnet」が現在のルートテーブル「TeleWork_RouteTable」と関係付いているのを確認し、「保存」する

(多分、既に関係付いている)

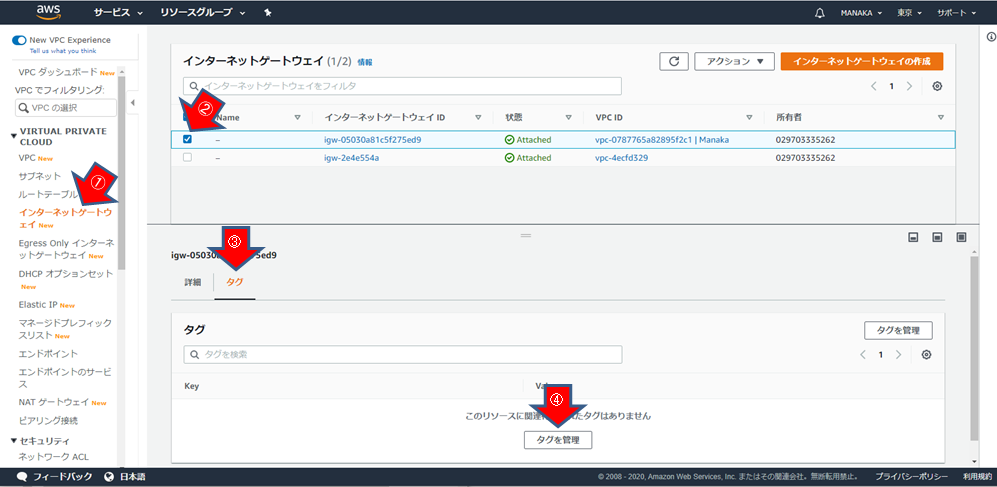

3.インターネットゲートウェイ

VPCダッシュボードの「インターネットゲートウェイ」をクリックし、VPC「TeleWork」に関係している行を選択する

「タグ」をクリックし、「タグを管理」をクリック

「新しいタグを追加」をクリック

タブのNameに「TeleWork_Gateway」を入力して、「保存」をクリック(任意の名前でOK)

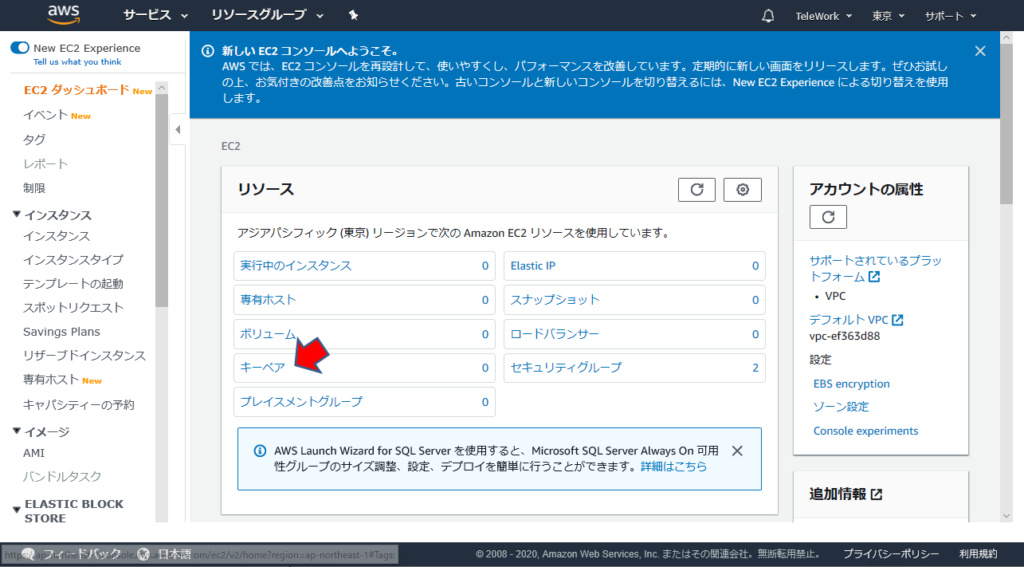

4.キーペア

キーペアの作成 キーペアは、EC2ダッシュボードにあるので、まず「AWS」マークをクリック

すべてのサービスが表示されるので、「EC2」をクイックし、ECダッシュボードで「キーペア」をクリック

EC2ダッシュボードから、「キーペア」をクリック

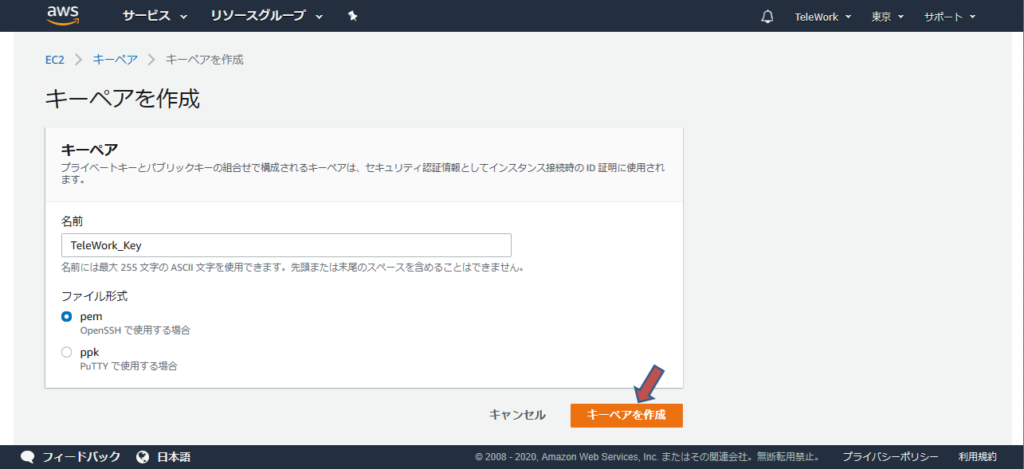

「キーペアの作成」をクリック

キーペアに、pem (OpenSSHで使用する形式)とppk(PuTTYで使用する形式)ができた。

TeraTermProで使用する場合には、SSHで pem を指定し、PUTTY、WinSCPでSCPを使用する場合には ppk を選択する。

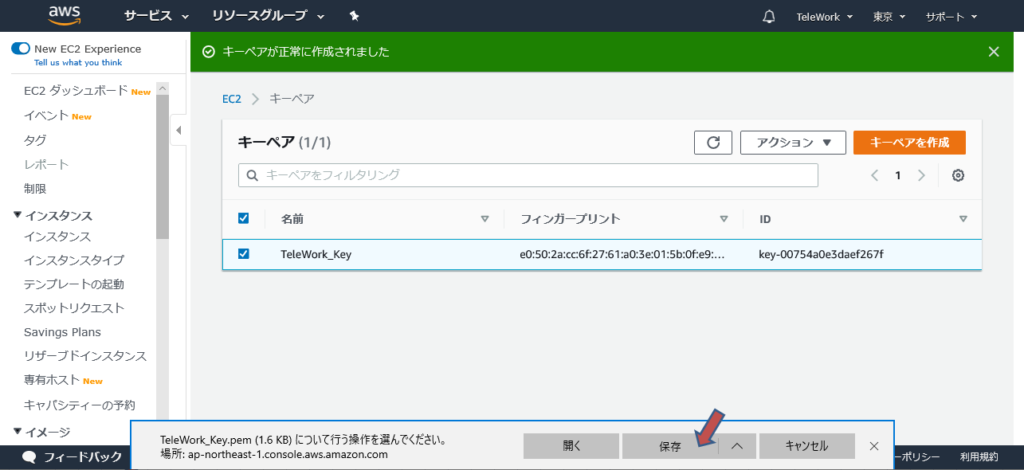

pem形式のキーがダウンロードフォルダに作られるので、保存する。

画面イメージから、フィンガープリント&IDも保存する

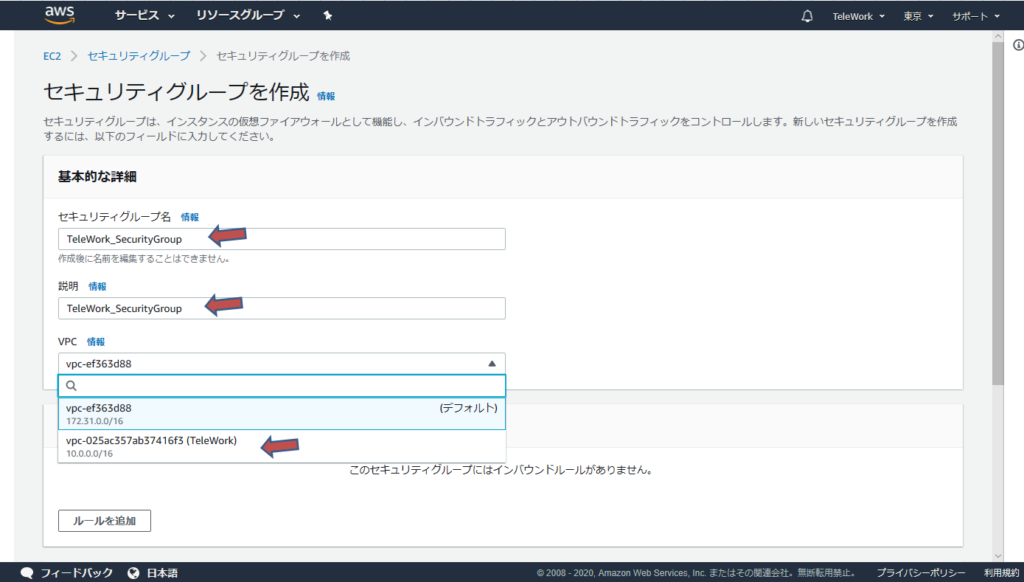

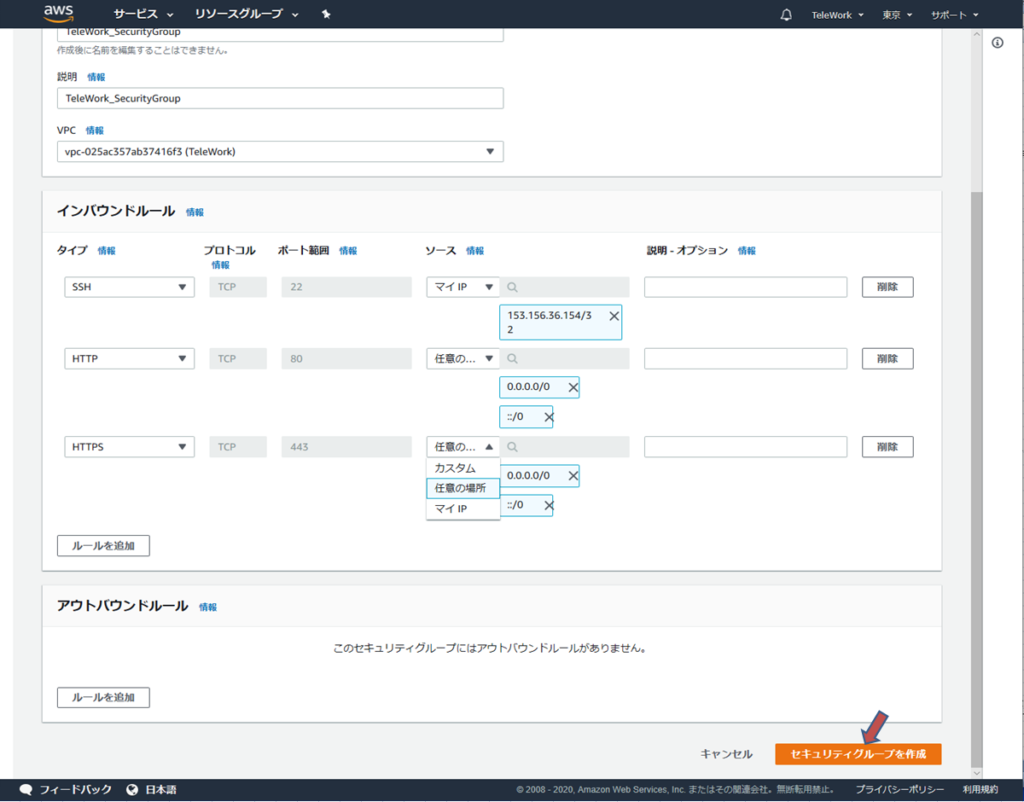

5.セキュリティグループ

セキュリティグループの生成

EC2ダッシュボードから、左欄のセキュリティグループをクリックし、「セキュリティグループの作成」をクリック

VPCに定義したVPC「TeleWork」をセット

名前タグ名、グループ名、説明に「TeleWork_SecurityGroup」とセットした(名前は任意でOK)

「ルールの追加」をクリック

今回のインバウンドルールは

- SSH:マイIP で作業場所からのアクセスに制限

- HTTP:任意の場所からのアクセスを許可

- HTTPS:任意の場所からのアクセスを許可

をセットした。「セキュリティグループを作成」をクリック。

これでネットワーク設定がひと通り終わりました。

ちなみに、SoftEtherを使ったVPNサーバをAWSで動かす場合には、

- サーバ管理マネージャーからのアクセスを受けるために、TCP443 または 992 または 1194 または 5555などをマネージャーで使うポートを選んで空ける

- カスタムUDPルール UDP 4500 0.0.0.0/0 L2TP/IPSEC接続するのであれば必要

- カスタムUDPルール UDP 500 0.0.0.0/0 L2TP/IPSEC接続するのであれば必要

- カスタムTCPルール TCP 22

(SSHのためだが、私はセキュリティを考慮して、別番号で受けるように設定している)

をセキュリティグループに追加する必要がある。アプリケーションによって、柔軟に設定が必要。

次の投稿ではEC2インスタンスを起動します。